Sommaire

Introduction

Cet article détaillera la mise en place de la réplication inter-site et intra-sites entre les DC (Domain Controller) et les RODC (Read-Only Domain controller) sur un environnement multi-site. Il présentera les étapes de configuration pour les différentes entités et les bonnes pratiques pour assurer la stabilité et la résilience de l’infrastructure.

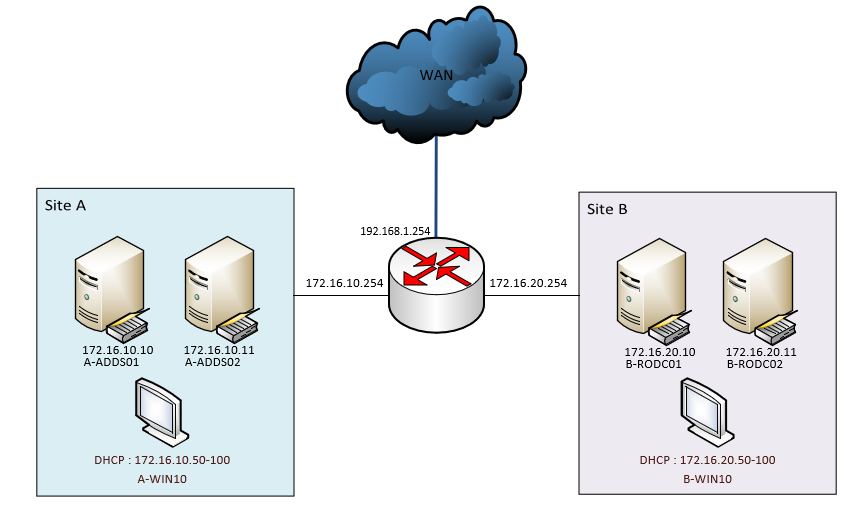

Voici un résumé de ce que nous allons mettre en place :

- Configuration la réplication inter-sites et intra-sites entre les DC et les RODC

- Mise en place de 2 sites différents qui seront routé par 1 pare-feu PfSense.

- Chaque site contiendra 2 DC en Windows Server 2022.

- Le site principal (A) aura les DC en contrôle total.

- Les DC du site secondaire (B) seront en RODC.

- Chaque DC aura les services AD DS, DNS et DHCP (en équilibrage de charge) d’installés.

L’objectif est d’assurer une haute disponibilité entre les deux sites, permettant à chaque site de fonctionner de manière autonome sans dépendre des autres sites.

Concrètement, en cas de perte de connexion entre les deux sites ou d’un DC, les clients de chaque site devraient être en mesure de n’avoir besoin que d’un contrôleur de domaine de leur site respectif pour assurer la continuité des opérations.

Schéma

- Site A et Site B séparé par un pare-feu PfSense

- Site A : 172.16.10.0/24 et 2 AD en contrôle total

- Site B : 172.16.20.0/24 et 2 AD en RODC

Création du pare-feu

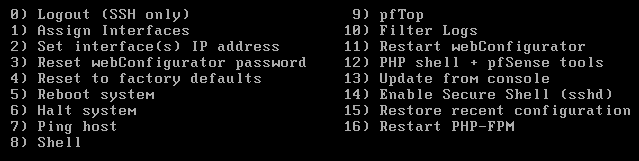

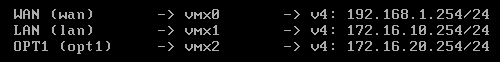

Pour mettre en place notre réseau multi-sites conformément à la description du schéma, nous allons configurer un pare-feu pfsense avec 3 cartes réseaux différentes qui fera office de routeur uniquement.

Une fois la machine crée avec les 3 cartes réseaux et l’installation réalisé, nous allons configurer les adresses IP des interfaces en sélectionnant l’option 2 :

Résumé :

L’interface web n’est pas disponible depuis la carte WAN pour des raisons de sécurité, il faut donc se connecter depuis un client du site A ou B dans l’une des 2 cartes dédiées au LAN.

Les identifiants par défaut sont : admin / pfsense

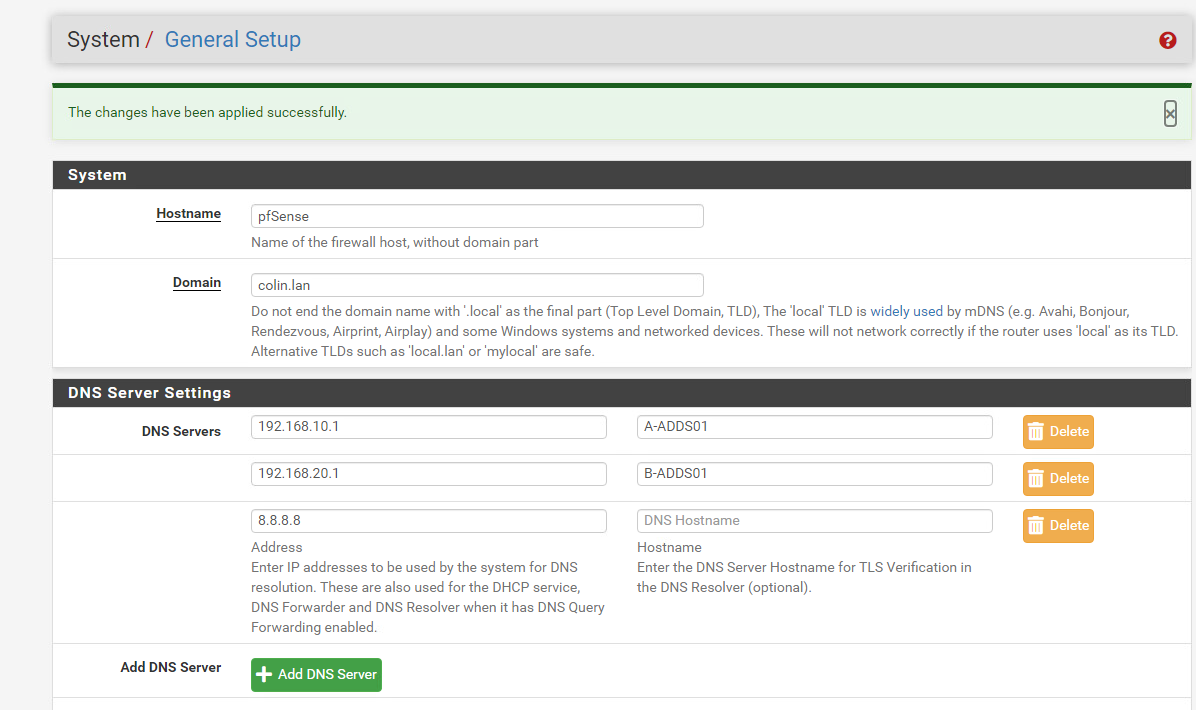

Dans System > General Setup, renseignez le nom du pare-feu, le domaine et les DNS

Par défaut, la carte WAN est désactivée : on peut l’activer dans l’onglet Interfaces > WAN

Dans Firewall > Rules, j’ai créé des règles qui autorise tous le traffic de partout entre les interfaces. Comme il s’agit d’un LAB, je me permets de ne pas réaliser de filtrage mais il est impératif de filtrer les entrées et sorties en production.

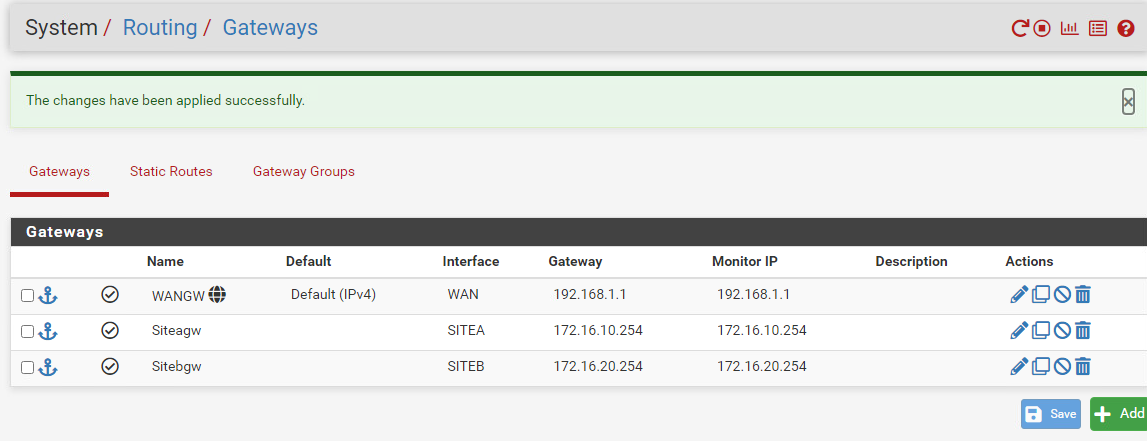

On crée maintenant les passerelles par défaut pour chaque carte réseau dans System > Routing > Gateways :

Notre pare-feu est configuré et les connexions entre les différents réseaux sont ouverts.

Si vous souhaitez tester la connexion par des pings, penser à autoriser le protocole ICMP sur le pare-feu local des machines Windows !

Configuration des DC sur le site A

Installation des rôles AD DS et DNS sur le serveur A-ADDS01

Prérequis pour l’installation du rôle AD DS :

- Système de fichiers : partitions formatées en NTFS

- Mot de passe « Administrateur » ne doit pas être vide

- Nom du poste : 15 caractères maximum, pas de caractères spéciaux, chiffres et lettres min/maj peuvent être utilisés.

- Interface réseau : Adressage en IPv4/IPv6 statique sur tous les serveurs

- Nom de domaine : Ne pas utiliser des extensions présentes sur Internet

- Serveur DNS : Nécessaire pour Active Directory

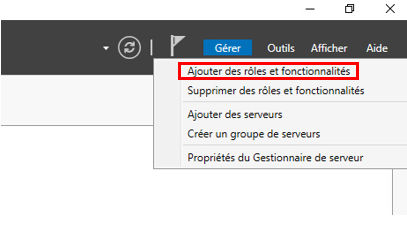

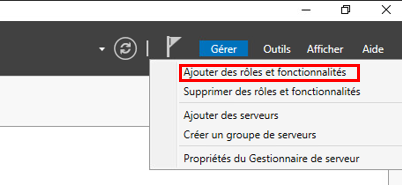

Sur le Gestionnaire de serveur, nous allons ajouter pouvoir sélectionner « Ajouter des rôles et des fonctionnalités » dans l’onglet « Gérer ».

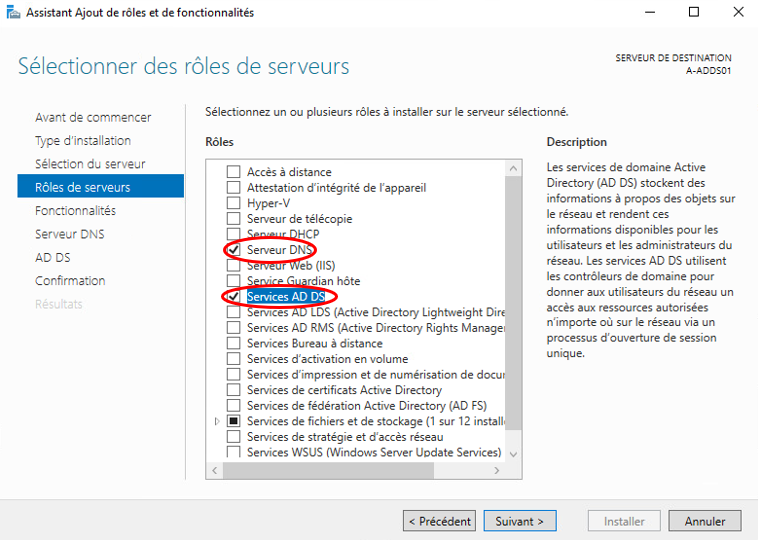

Ajout des rôles « Services AD DS » et du rôle « Serveur DNS ».

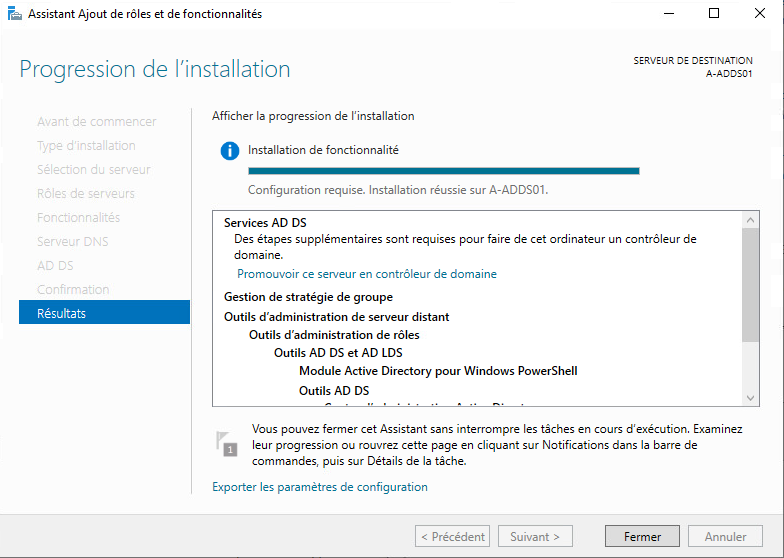

Le rôle a été installé

.

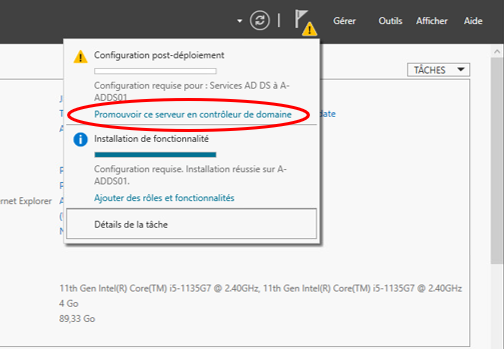

Il faut maintenant promouvoir le serveur en contrôleur de domaine.

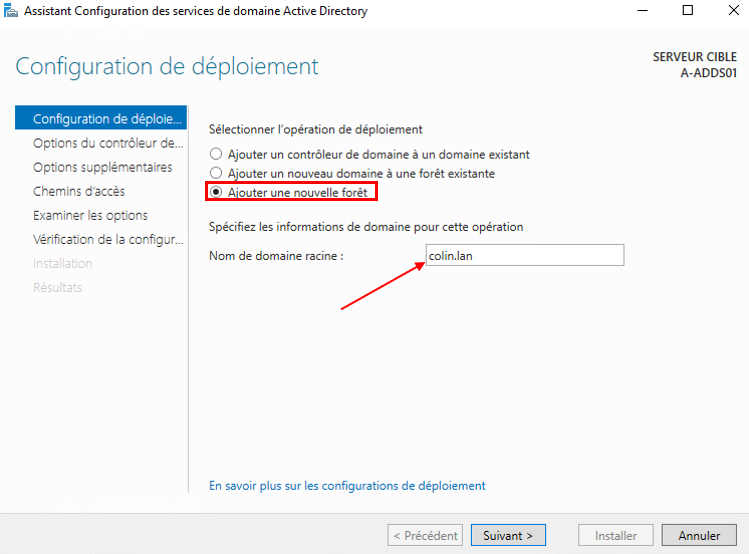

Nous allons créer une nouvelle forêt en lui attribuant un nom de domaine.

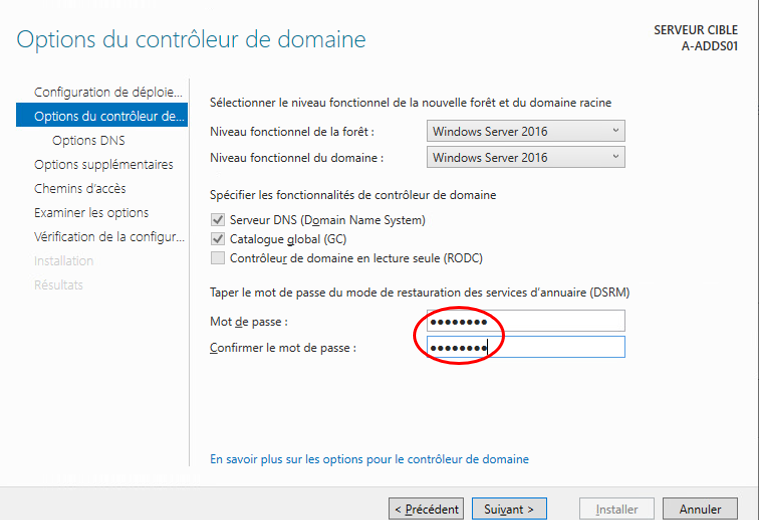

Les options par défaut suffisent et on saisit un mot de passe en cas de restauration.

On peut laisser les autres options par défaut et on termine l’installation du contrôleur de domaine.

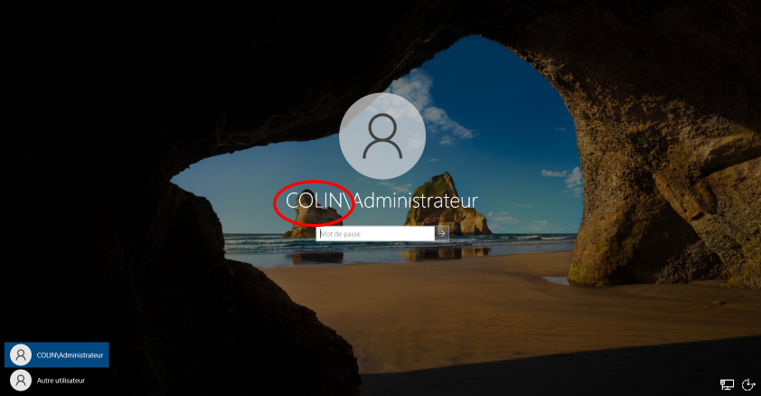

Une fois le serveur redémarrer, on constate que le serveur fait bien partie d’un domaine car nous avons le nom NETBIOS du domaine.

Installation des rôles AD DS et DNS sur le serveur A-ADDS02

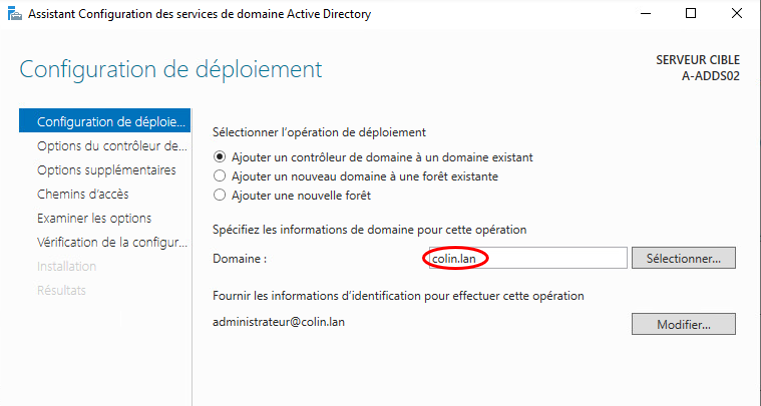

Maintenant que la forêt a été créé sur le serveur A-ADDS01, nous allons configurer le serveur A-ADDS02 dans le but d’avoir un second contrôleur de domaine. Ce contrôleur sera rattaché à la forêt crée précédemment.

La première étape sera d’installer les rôles AD DS comme vu dans le point précédent.

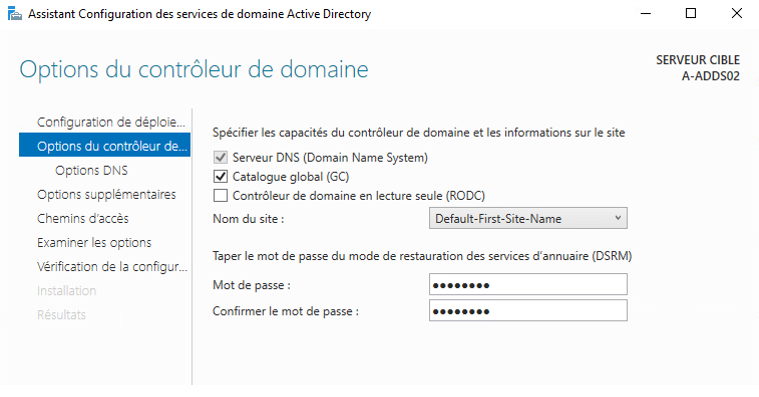

Ensuite, comme pour A-ADDS01, on va promouvoir le serveur en contrôleur de domaine :

Choix d’un mot de passe en cas de restauration comme précédemment

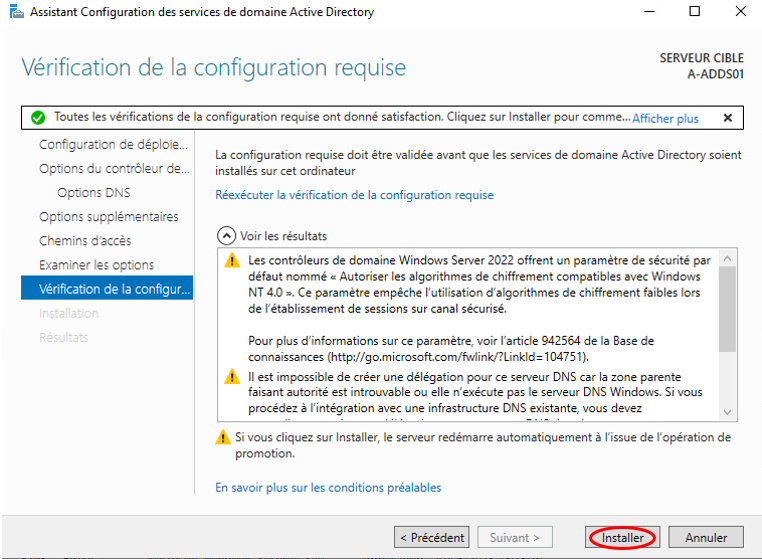

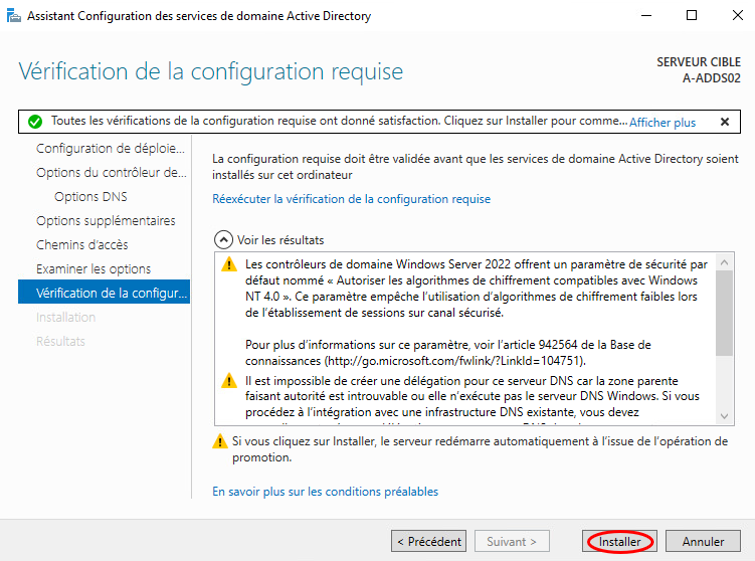

Un bref résumé des options qui vont être installé et on sélectionne « Installer »

Le serveur redémarre ensuite et on peut également constater qu’il est bien intégré au domaine « colin.lan »

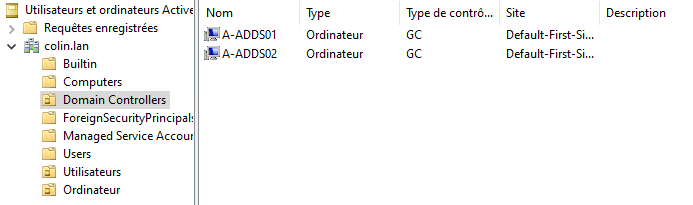

Dans l’OU « Domain Controllers », nous avons bien les 2 DC qui sont répertoriés :

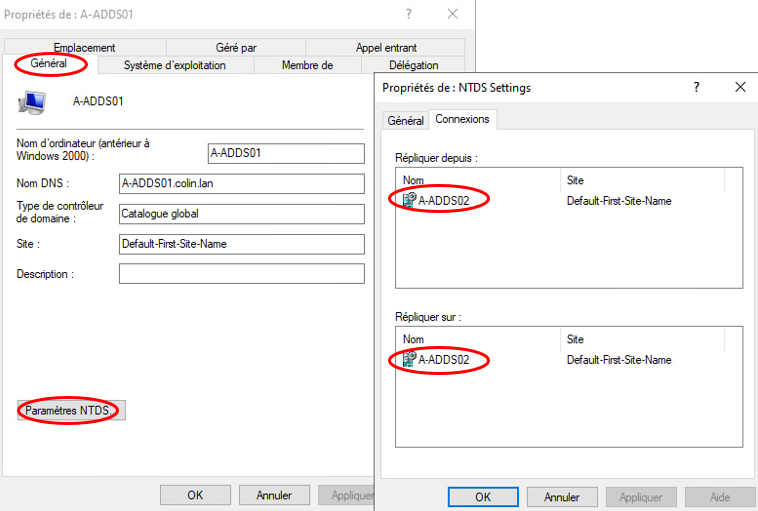

Nous pouvons déjà constater que par défaut les 2 DC se répliquent bien entre eux dans les paramètres des serveurs :

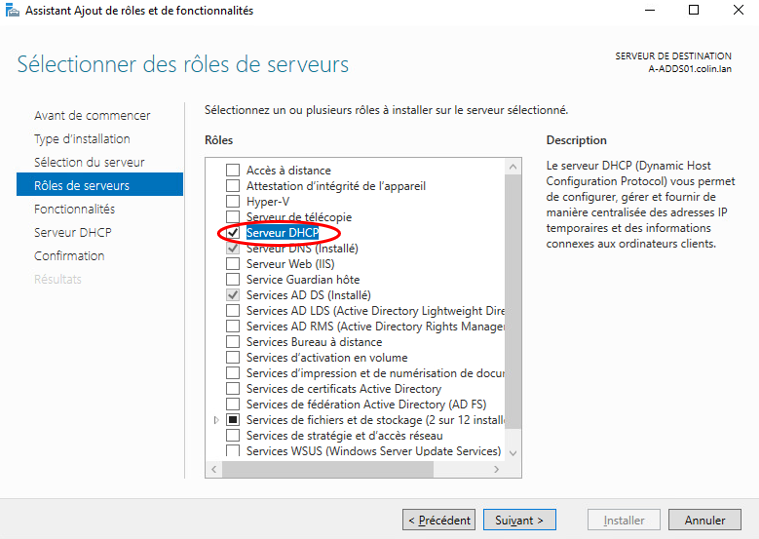

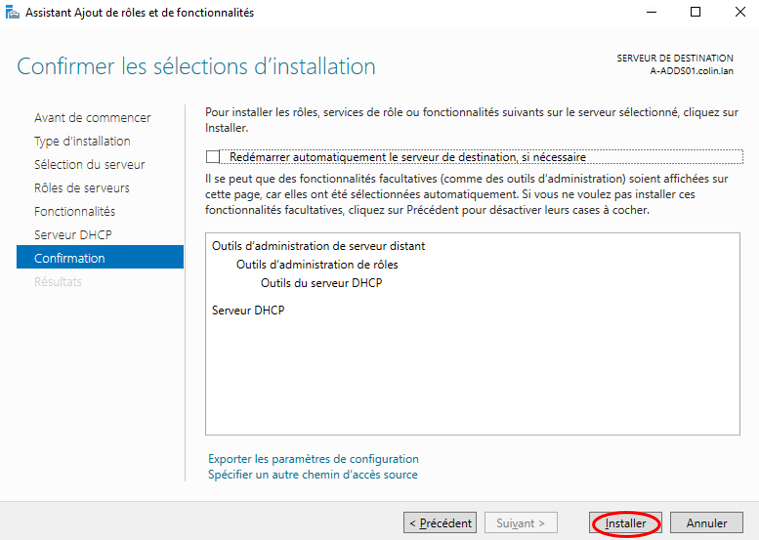

Installation du rôle DHCP sur les deux serveurs du site A

La configuration sera la même sur les deux serveurs du site A.

Une fois n’est pas coutume, nous ajoutons un nouveau rôle :

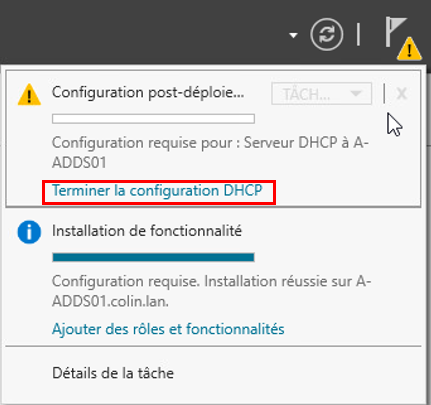

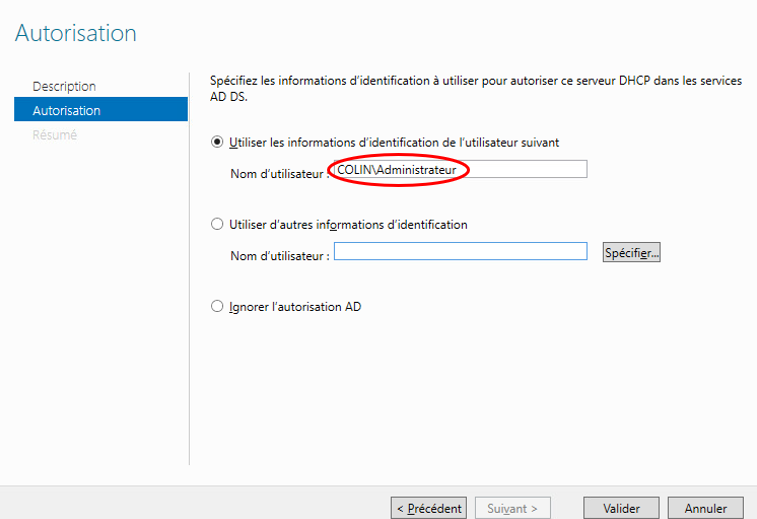

Comme pour le rôle AD DS, il reste encore une étape !

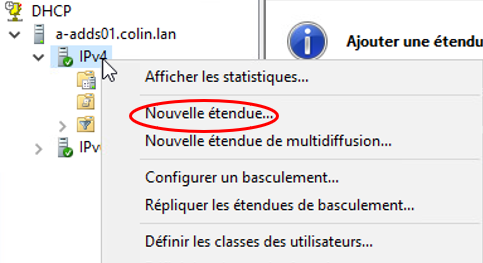

Le rôle a fini de s’installer, nous allons désormais créer une étendue pour que nos clients puissent recevoir des adresses IP dans une plage dédiée.

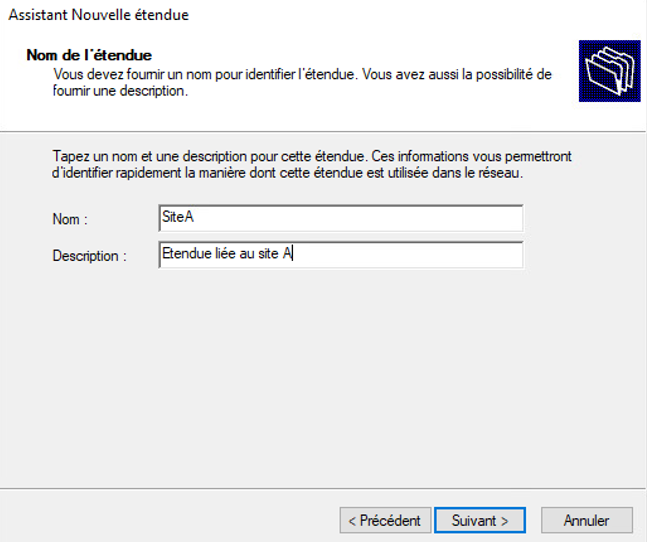

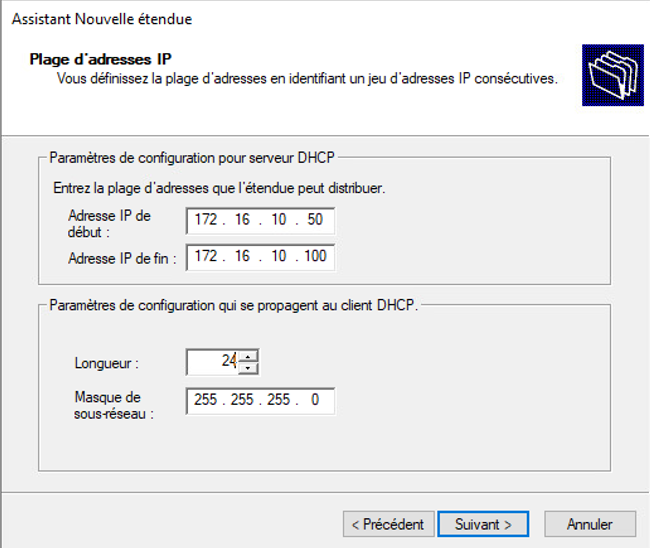

Choix d’un nom pour l’étendue

On renseigne la plage d’adresses IP :

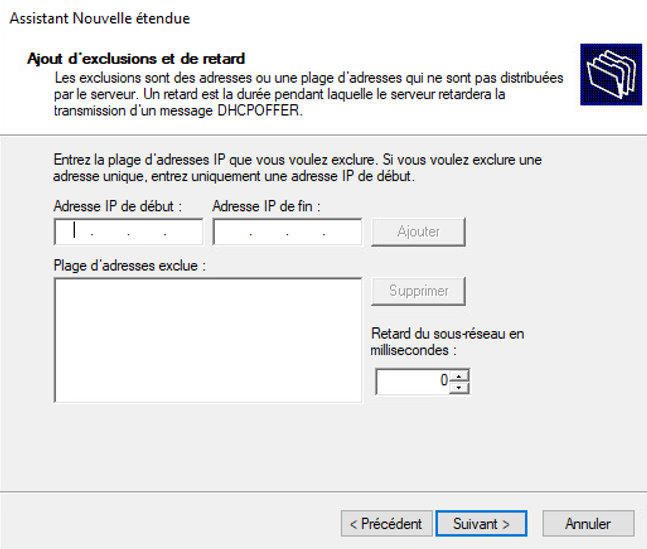

Aucune exclusion car la plage d’adresses IP 172.16.10.50 / 172.16.10.100 est libre dans notre cas :

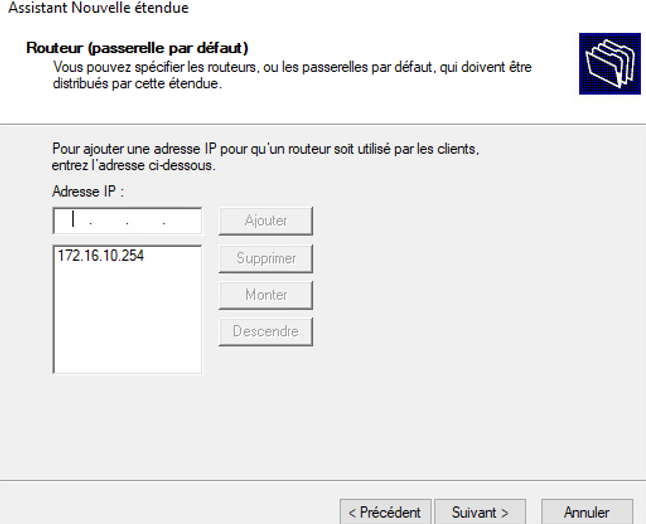

Configuration de la passerelle par défaut :

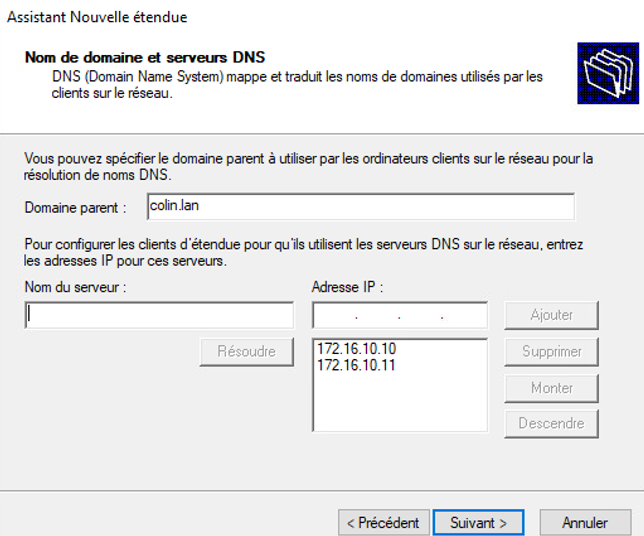

Configuration des DNS :

La configuration est terminée.

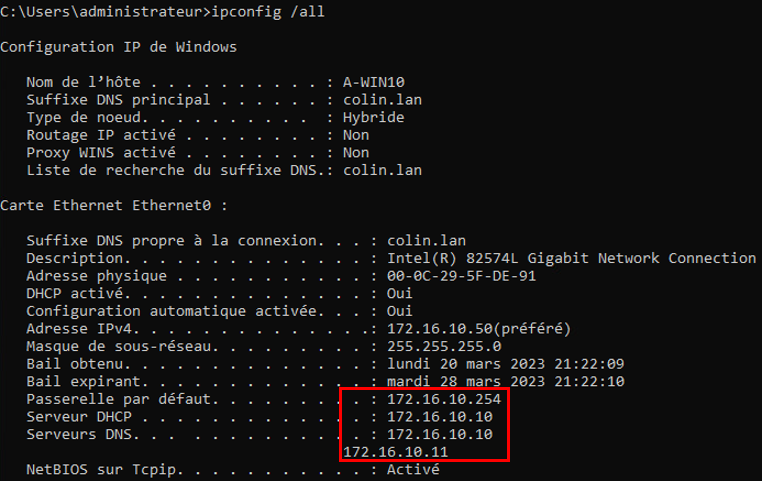

Nous pouvons déjà tester que notre étendue DHCP fonctionne sur un client Windows 10 situé dans le site A et intégré au domaine.

On retrouve la configuration précédente, c’est à dire le serveur DHCP, les serveurs DNS ou encore la passerelle par défaut :

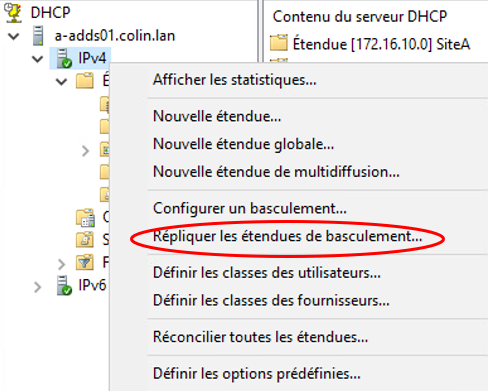

Configuration de l’équilibrage de charge

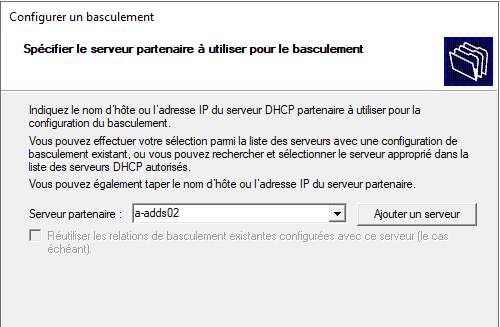

Pour la partie haute disponibilité dans le site, nous allons configurer le basculement en équilibrage de charge.

C’est-à-dire que nos deux serveur DHCP vont travailler ensemble et se répartir les distributions d’adresse IP avec une prise en charge de 50% par serveur.

Les avantages sont :

- Amélioration des performances avec la répartition des distributions d’adresses

- Si l’un des deux serveurs tombent en panne, le second va prendre le relai

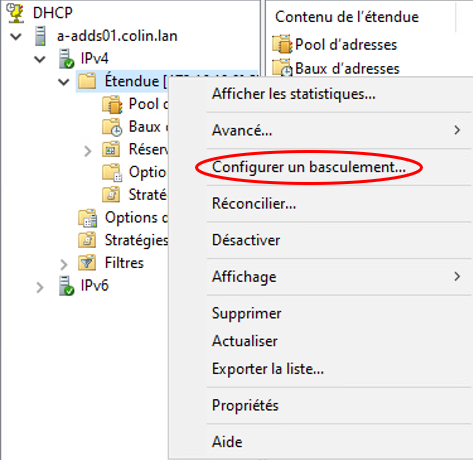

Voici la liste des étapes à suivre pour configurer un basculement :

Le second serveur est sélectionné

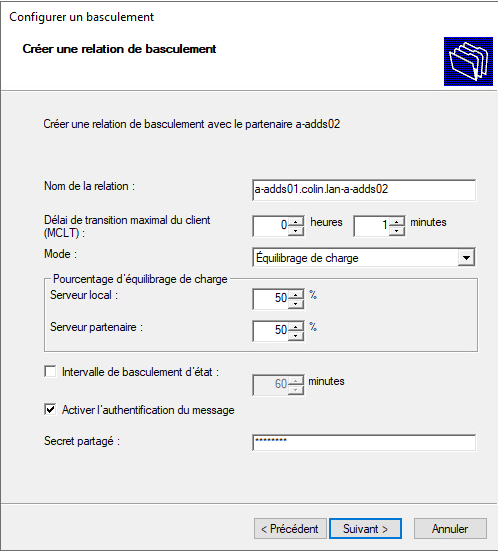

On sélectionne les choix par défaut puis on termine la configuration. Il faut ensuite configurer répliquer les étendues de basculement sur le second serveur :

Configuration des DC sur le site B

Installation des rôles AD DS et DNS sur les serveurs B- RODC01 et B-RODC02

Un RODC est un type de contrôleur de domaine dans un environnement Active Directory qui contient toutes les informations d’un contrôleur de domaine, à l’exception des mots de passe utilisateurs, et qui stocke ces informations en lecture seule pour des raisons de sécurité.

Les serveurs sur le site secondaire (B) seront des serveurs en RODC.

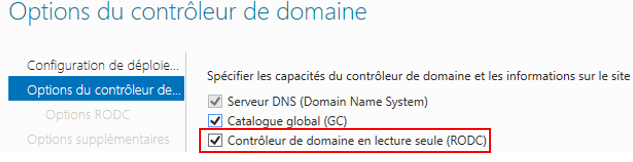

L’installation sera quasiment similaire aux serveurs du site A, à l’exception de la nécessité de définir le rôle RODC en cochant cette case ci :

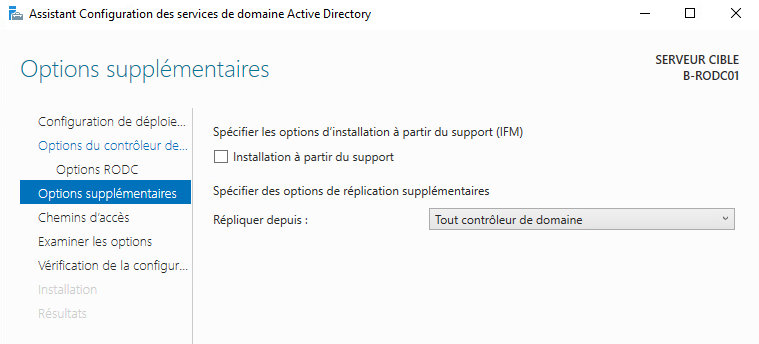

On peut également déjà définir la réplication depuis tous les contrôleurs du domaine plutôt qu’un seul choix :

Configuration des rôles DHCP sur les serveurs B-RODC01 et B-RODC02

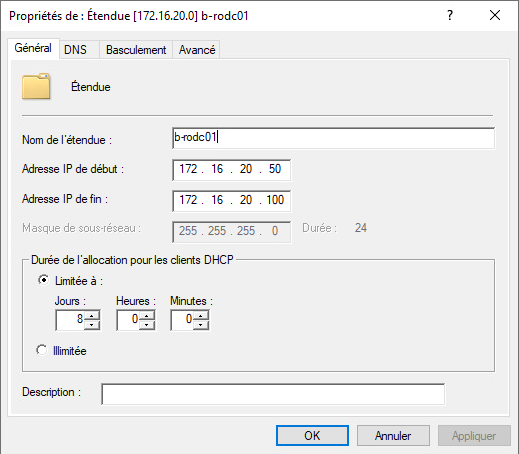

Comme tout à l’heure l’installation sera très similaire, hormis l’étendue qui sera propre au site B, c’est à dire 172.16.20.0/24 et les options qui seront liées au réseau 172.16.20.0

En résumé, nous avons :

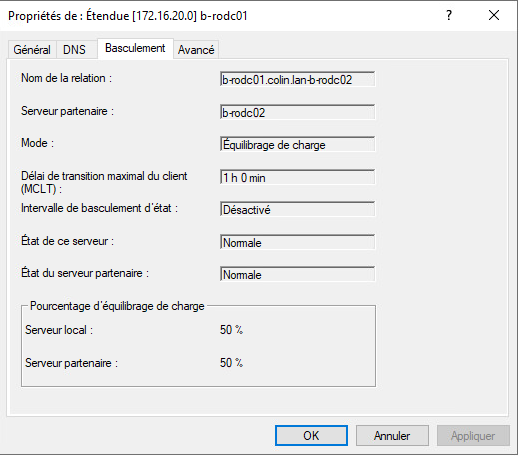

Ainsi qu’un équilibrage de charge configuré entre les 2 serveurs :

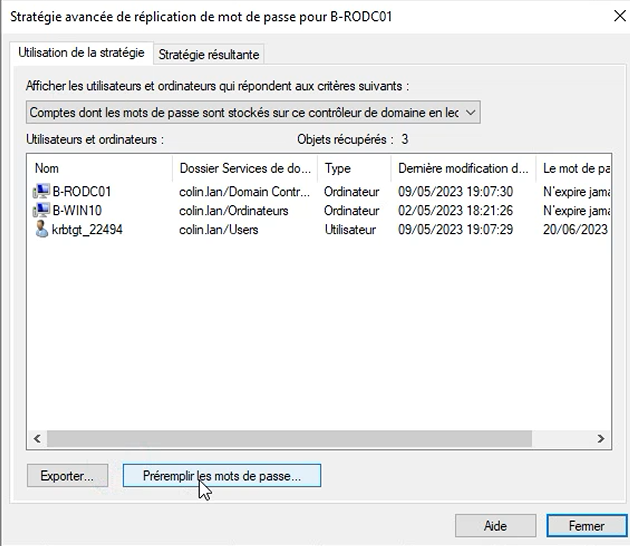

Autoriser la réplication des utilisateurs

Lorsque l’on crée un utilisateur, nous avons vu que le mot de passe n’est pas répliqué sur un RODC. Il reste stocké sur les autres DC, ce qui implique que les utilisateurs du site seconde se connectent aux DC du site A.

Nous allons devoir autoriser la réplication entre les DC et les RODC. Par défaut, il existe 2 groupes AD qui autorise ou refuse la réplication entre les AD principaux et les RODC. Ces groupes sont « Groupe de réplication dont le mot de passe RODC est autorisé » et « Groupe de réplication dont le mot de passe RODC est refusé ».

Quand on crée un utilisateur, il faut ajouter cet utilisateur en l’ajoutant au groupe « Groupe de réplication dont le mot de passe RODC est autorisé ».

Ensuite, dans les propriétés des serveurs RODC, on doit ajouter l’utilisateur pour autoriser la réplication. Pour répliquer le mot de passe d’un utilisateur, nous verrons cette étape dans le dernier chapitre lors des tests !

Cela se passe dans l’onglet « Stratégie de réplication de mot de passe » puis « Préremplir les mots de passe… « .

Configuration des sites

Configuration et création des sites

Maintenant que la configuration de nos serveurs est prête, nous allons configurer la réplication entre nos 2 sites en configurant nos deux sites Active Directory.

Les sites Active Directory permettent de regrouper des sous-réseaux IP pour optimiser la gestion dans des infrastructures multi-sites, tandis que la réplication dans Active Directory assure le transfert et la mise à jour des objets Active Directory entre les contrôleurs de domaine, que ce soit à l’intérieur d’un même site (réplication intra-site) ou entre des sites différents (réplication inter-sites)

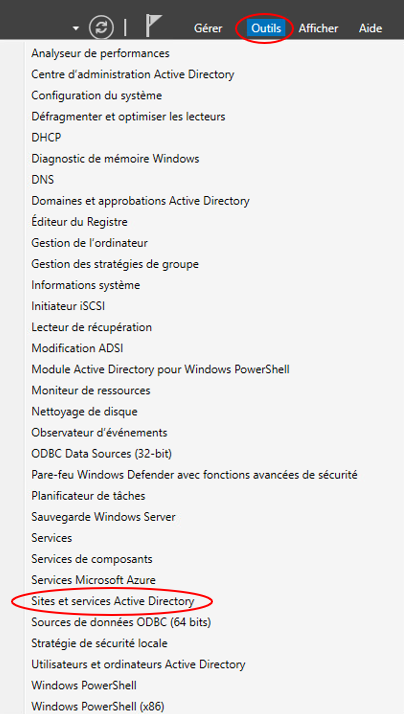

Nous pouvons configurer les sites dans l’outil « Sites et services Active Directory »

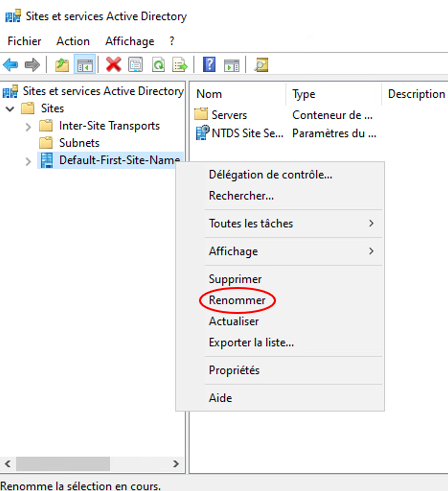

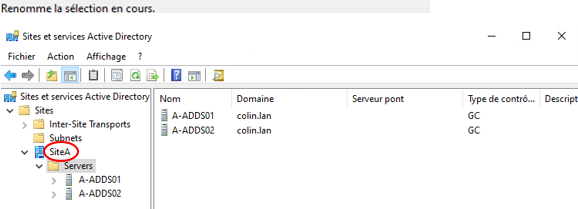

Un site par défaut existe déjà qui contient les DC, il se nomme « Default-First-Site-Name ».

Nous allons le renommer par Site A :

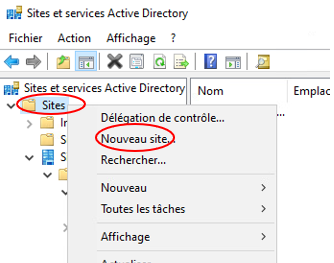

Création du second site « SiteB ».

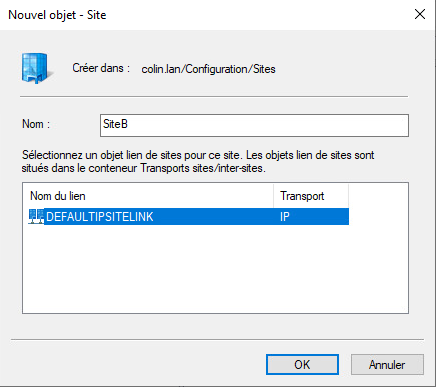

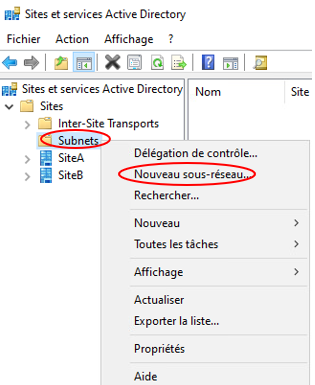

Création et configuration des réseaux

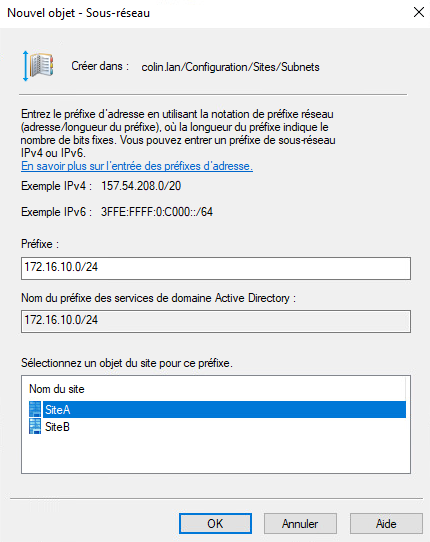

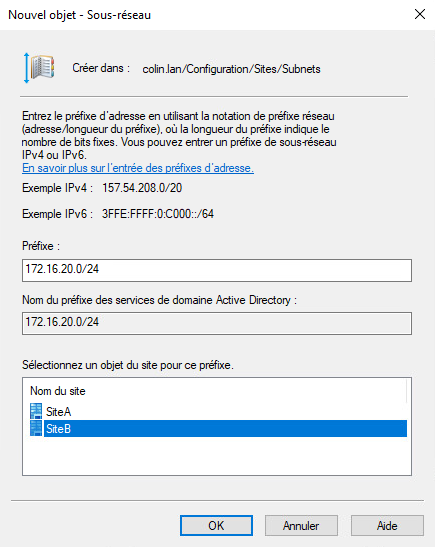

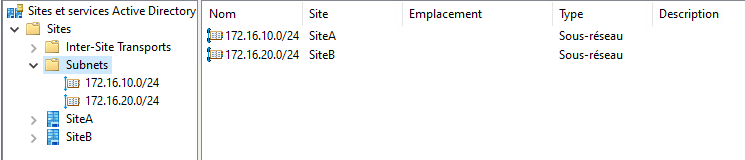

Maintenant, nous devons leur déclarer un réseau IP. Le site A aura comme réseau le réseau 172.16.10.0/24, et le site B le réseau 172.16.20.0/24.

Clic droit sur le dossier « Subnets » puis « Nouveau sous-réseau ».

Configuration pour le site A :

Et pour le site B :

Voici un résumé des sous-réseaux créent par site

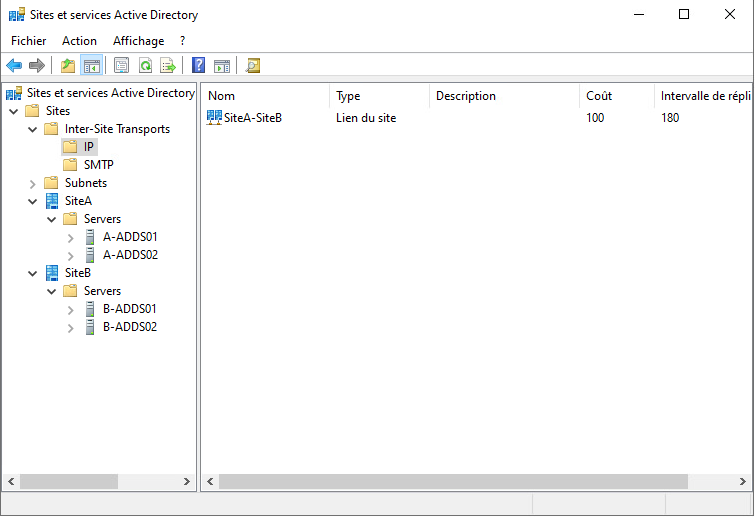

Configuration de la connexion inter-sites

Il faut savoir qu’il existe 2 types de liens de réplication entre les contrôleurs de domaine :

- Intra-Site : lien de réplication entre les contrôleurs de domaine d’un même site.

- Inter-Site : lien de réplication entre les sites Active Directory, qui se configure dans le nœud Inter-Site Transport.

Pour la configuration Inter-Site, une connexion nommée DEFAULTIPSITELINK existe par défaut, je l’ai renommé « SiteA-SiteB », elle fonctionne avec le protocole IP, elle se réplique par défaut toutes les 180 minutes et est active 24h/24.

La réplication a été configuré pour notre LAB toute les 15 minutes (valeur minimum) et fonctionne entre le site A et B

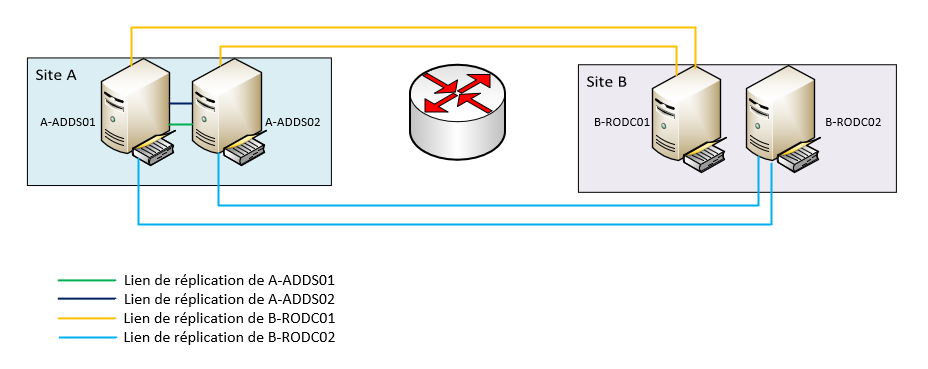

Configuration des liens inter-sites

Par défaut, des liens entre les sites sont crées :

- A-ADDS01 🡪 A-ADDS02

- A-ADDS02 🡪 A-ADDS01

- B-RODC01 🡪 A-ADDS02

- B-RODC02 🡪 A-ADDS01

La réplication fonctionne entre tous les DC comme ceci, mais j’ai préféré ajouter de nouveaux liens entre les RODC et le DC manquant du site A :

- B-RODC01 🡪 A-ADDS01

- B-RODC02 🡪 A-ADDS02

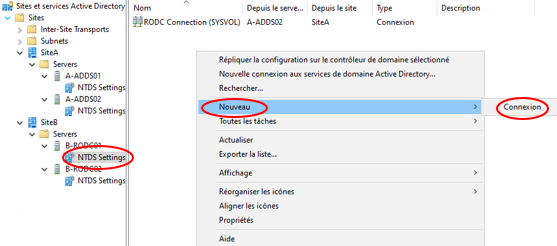

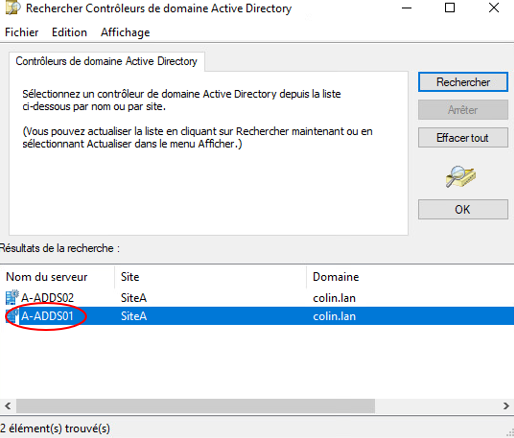

Nous pouvons créer un nouveau lien depuis la console Sites et services Active Directory dans les paramètres NTDS Settings

Puis on choisi le DC auquel on veut ajouter un lien de réplication :

Résumé

Ce schéma résumé les liens de réplication qui existent :

Vérification de la haute disponibilité

Les tests de validation à réaliser pour le bon fonctionnement :

- Création d’une OU et d’un utilisateur sur A-ADDS01 et vérification de sa réplication sur A-ADDS02 puis B-RODC01.

- Configuration de la réplication du mot de passe sur A-ADDS01

- DHCP sur les clients : ipconfig /all avec vérification du provider DHCP, on met en état non actif le serveur qui fournis l’adresse DHCP. Ipconfig /release et ipconfig /renew

- Création d’une OU et d’un utilisateur sur A-ADDS01 et vérification de sa réplication sur A-ADDS02 puis B-RODC01.

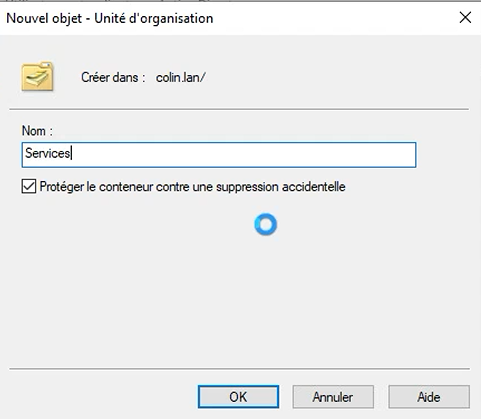

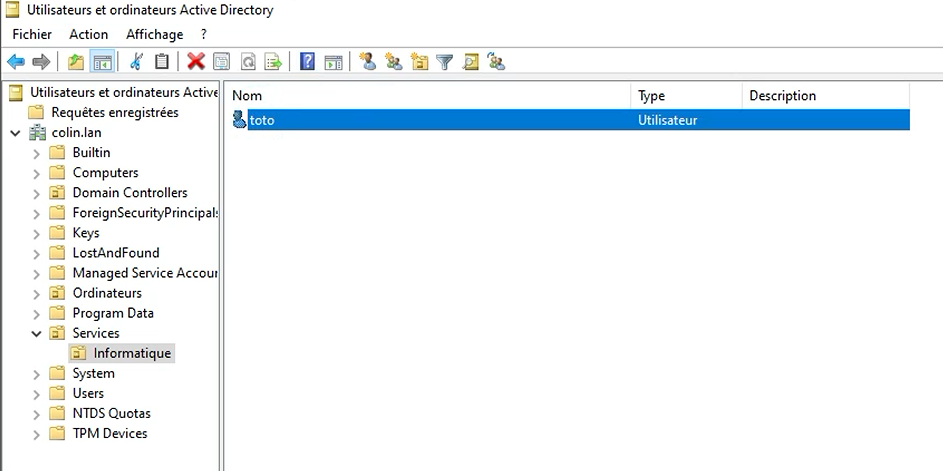

Création d’une OU du nom de « Services » puis d’une sous OU du nom de « Informatique » sur A-ADDS01

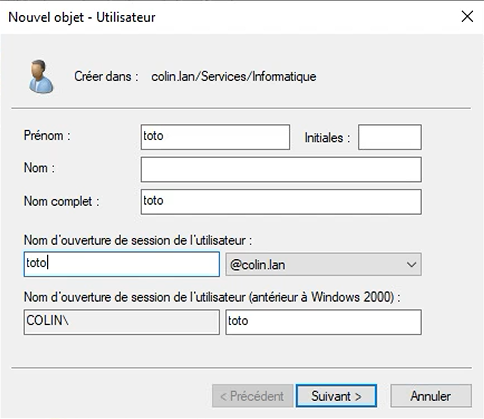

Création d’un utilisateur du nom de « toto »

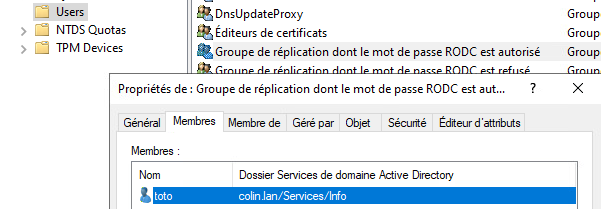

Ajout de l’utilisateur « toto » ou groupe « Groupe de réplication dont le mot de passe RODC est autorisé »

Je vérifie sur A-ADDS02 et B-RODC01 que la réplication a bien eu lieu en actualisant l’outil « Utilisateurs et ordinateurs Active Directory ». Nos OU et notre utilisateur ont correctement été répliqués.

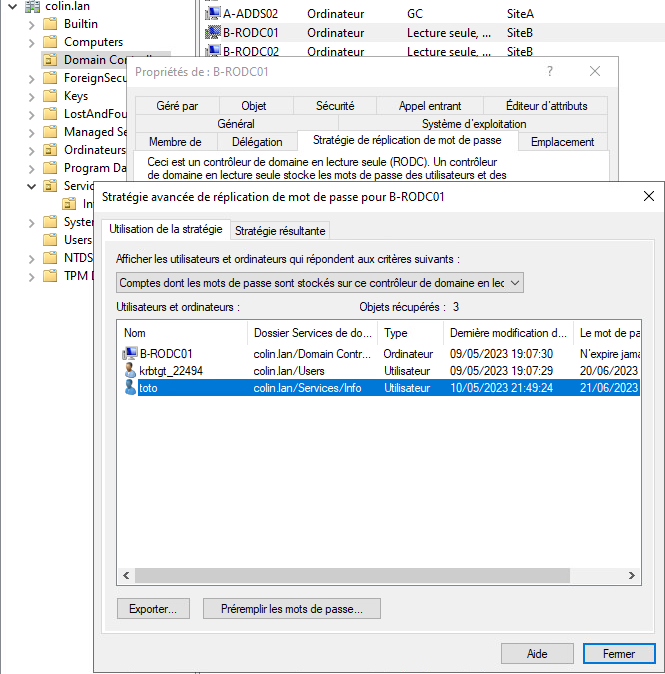

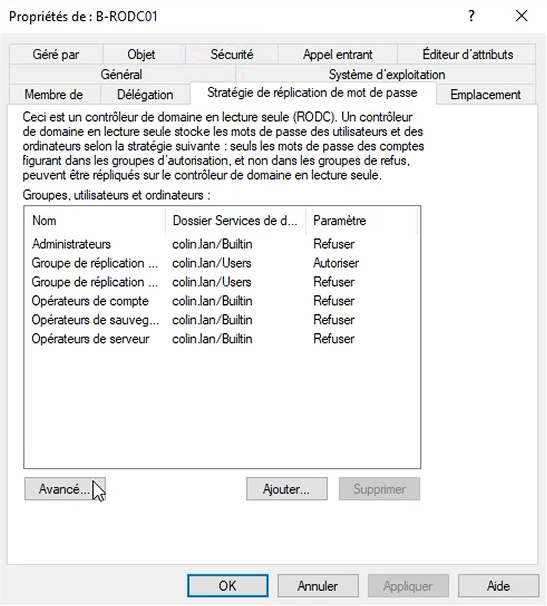

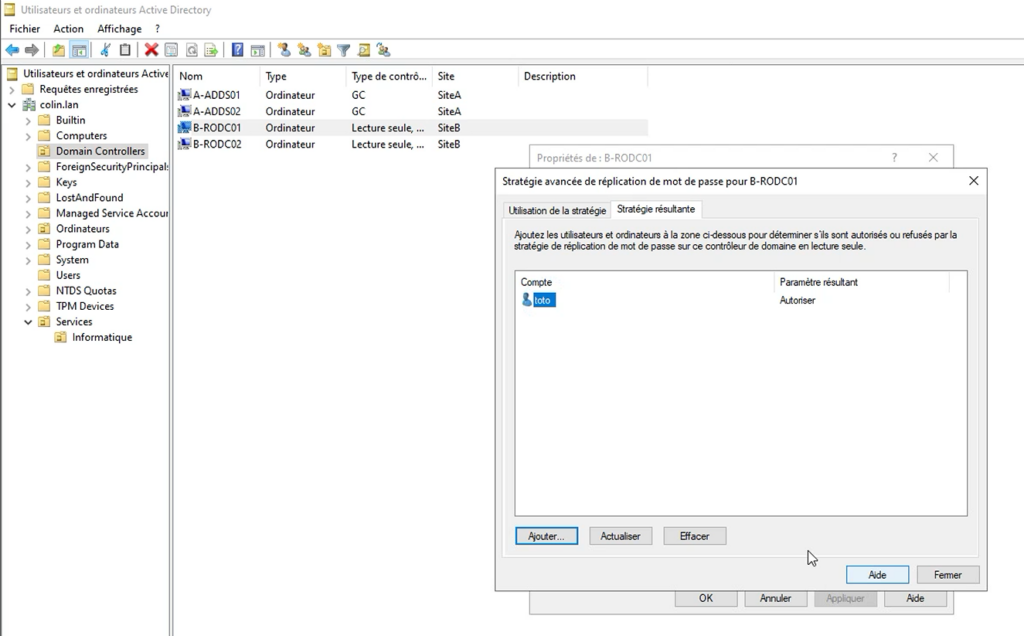

Maintenant je peux vérifier si mon utilisateur « toto » est autorisé pour répliquer son mot de passe sur le RODC B-RODC01.

Dans les propriétés de l’onglet B-RODC01, on se rend dans l’onglet « Stratégie de réplication de mot de passe », puis « Avancé… » et enfin « Stratégie résultante. »

L’utilisateur « toto » est bien autorisé sur ce RODC.

- Configuration de la réplication du mot de passe sur A-ADDS01

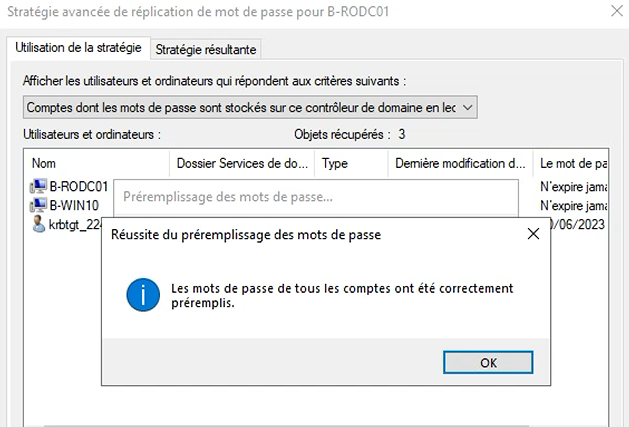

Maintenant nous allons appliquer la réplication de notre utilisateur sur ce RODC. Toujours dans l’onglet « Stratégie avancée de réplication de mot de passe » et cette fois-ci « Préremplir les mots de passe… »

On sélectionne notre utilisateur et un message apparait pour confirmer que le compte a été correctement préremplis.

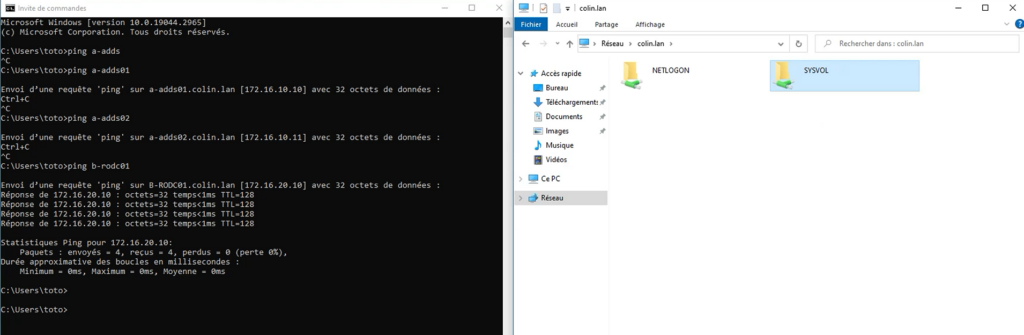

La configuration est prête, nous pouvons éteindre notre pare-feu et se connecter sur le client du site B.

On voit bien que le ping vers les DC du site A ne fonctionne pas mais que le ping vers B-RODC01 fonctionne correctement.

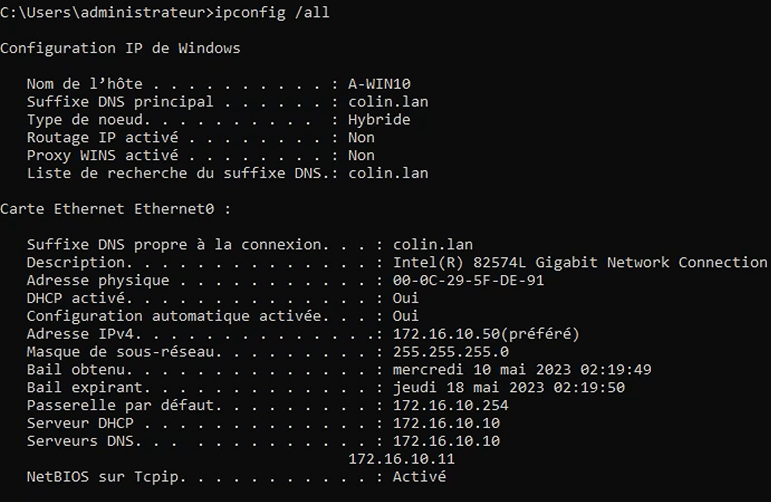

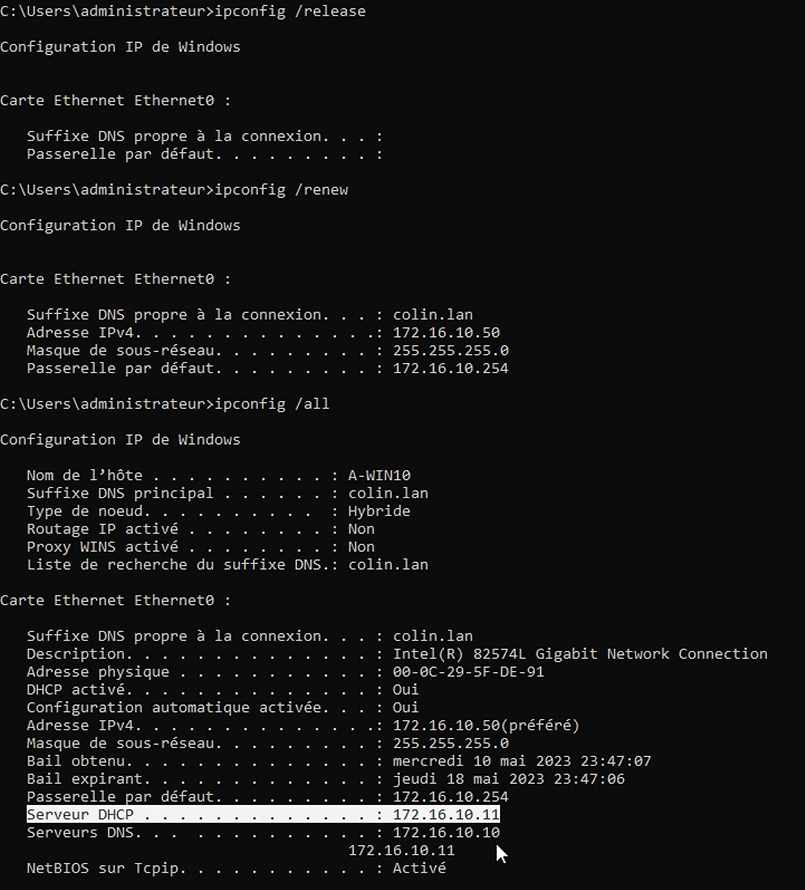

- DHCP sur les clients : ipconfig /all avec vérification du provider DHCP, on met en état non actif le serveur qui fournis l’adresse DHCP. Ipconfig /release et ipconfig /renew

Maintenant, nous allons vérifier l’équilibrage de charge entre les deux serveurs DHCP du site A.

Ici, j’ai le résultat de la commande ipconfig /all qui met en évidence le serveur DHCP 172.16.10.10

Je procède à l’arrêt du serveur A-ADDS01 et sur mon client, j’effectue les commandes ipconfig /release pour relâcher l’adresse IP et ipconfig /renew pour demander une nouvelle adresse IP auprès d’un serveur DHCP.

On observe que le serveur DHCP est différent de la capture précédente, donc le serveur A-ADDS02 a correctement pris le rélais.

Conclusion

Cet article a présenté en détail la configuration de la réplication inter-site et intra-sites entre les contrôleurs de domaine (DC) et les contrôleurs de domaine en lecture seule (RODC) dans un environnement multi-site. Il a abordé les étapes de configuration, depuis la mise en place du pare-feu PfSense jusqu’à l’équilibrage de charge des serveurs DHCP, dans le but principal d’assurer une haute disponibilité entre deux sites distincts, permettant à chaque site de fonctionner de manière autonome en cas de perte de connexion ou de défaillance d’un Domain Controller.

Nous aurions pu aller encore plus loin avec la supervision et le débogage de l’état de la synchronisation avec la commande « repadmin/ showrepl », les tests de validation ont démontré la capacité des clients à maintenir la continuité des opérations en cas de perturbation d’un site. La configuration complète inclut la création de sites, la configuration des réseaux, la gestion des liens de réplication inter-sites, et la vérification de la haute disponibilité des services, illustrant ainsi une approche complète pour la mise en place d’une architecture Active Directory multi-site.