Sommaire

Introduction

Dans l’article de présentation de mon homelab, nous avons défini l’architecture réseau de notre homelab, qui comporte plusieurs réseaux. Un réseau WAN qui est en réalité sera le réseau LAN de ma box internet. Le réseau VM_Network qui sera mon réseau LAN ou on trouvera l’ensemble de mes serveurs, et une DMZ qui accueillera mon reverse proxy.

Le pare-feu jouera un rôle central en interconnectant et en filtrant les accès entre ces réseaux.

J’ai opté pour pfSense, ce choix a été motivé par son caractère open source et sa popularité dans le monde professionnel, notamment auprès des TPE/PME.

Installation

La première étape consistera à récupérer l’ISO de pfsense disponible sur ce lien : https://www.pfsense.org/download/

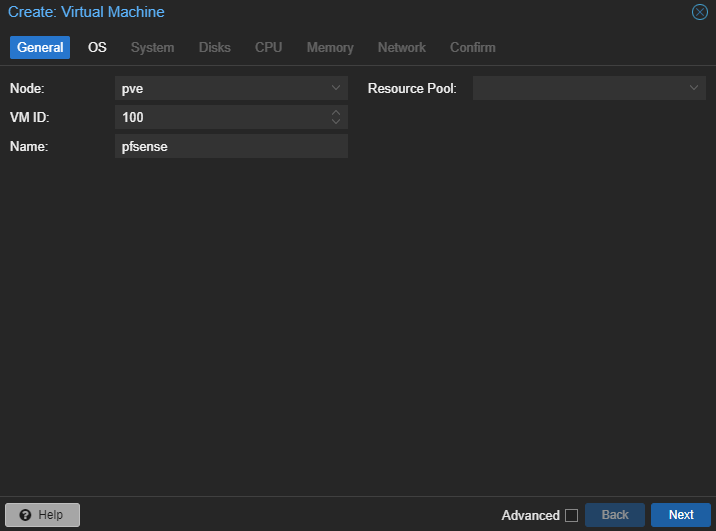

Pour créer la machine virtuelle sur proxmox, nous allons naviguez sur l’interface graphique de proxmox et sélectionnez « Create VM » en haut à droite.

Dans ma configuration, la seule personnalisation que je peux réaliser est de choisir un nom et un ID.

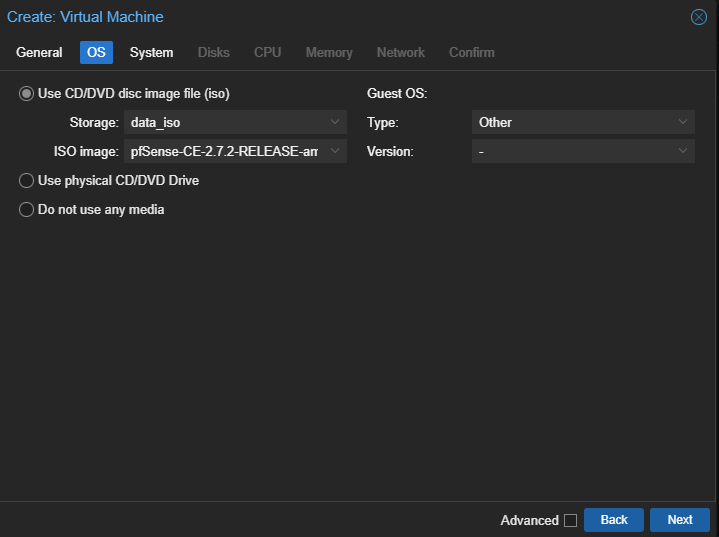

Nous sélectionnons l’ISO, puis choisissons « Other » comme système d’exploitation invité, car pfSense repose sur FreeBSD.

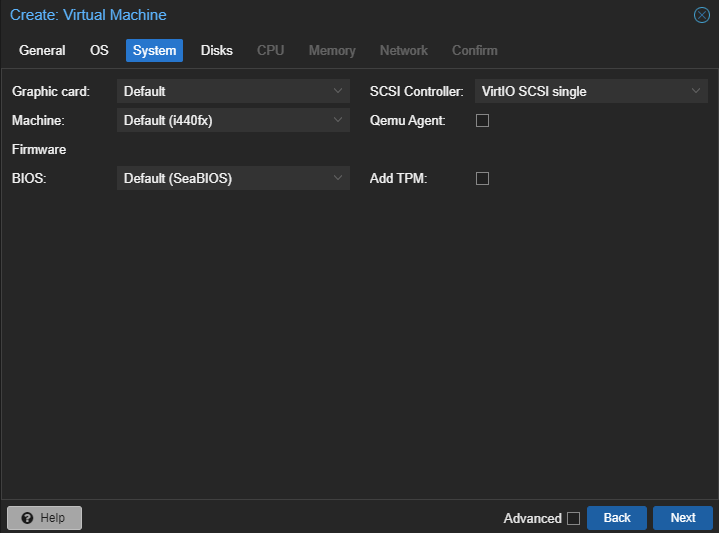

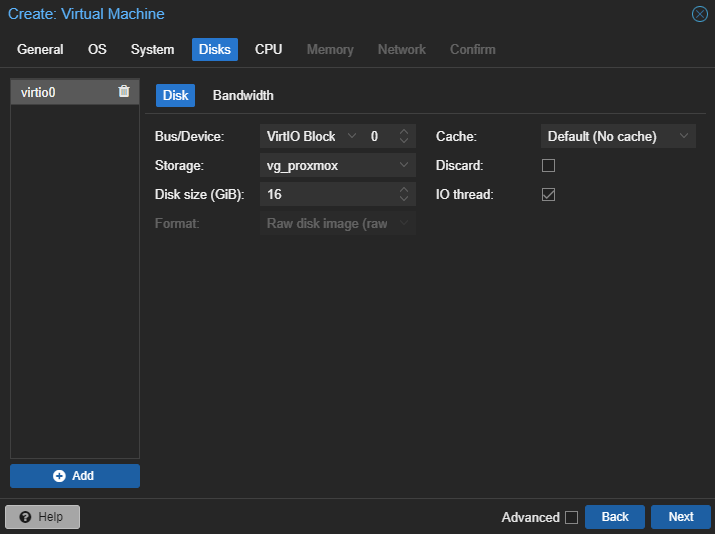

Nous choisissons le périphérique, l’espace de stockage et définissons la taille du disque dur.

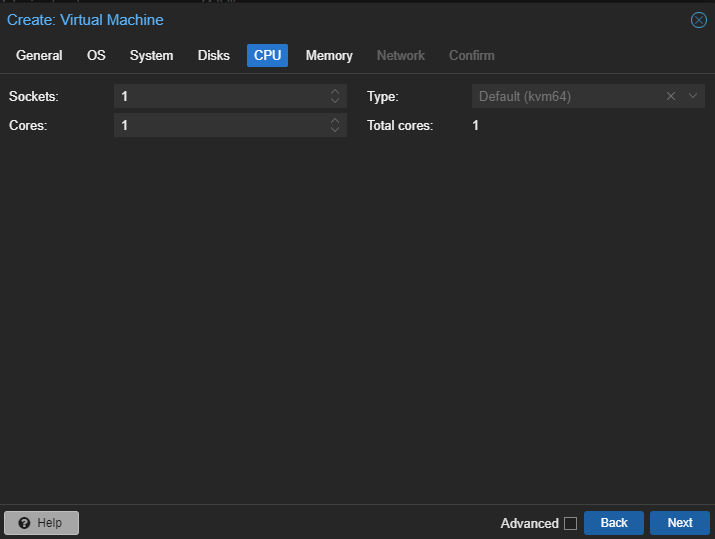

Ici, nous procédons au choix des caractéristiques du processeur.

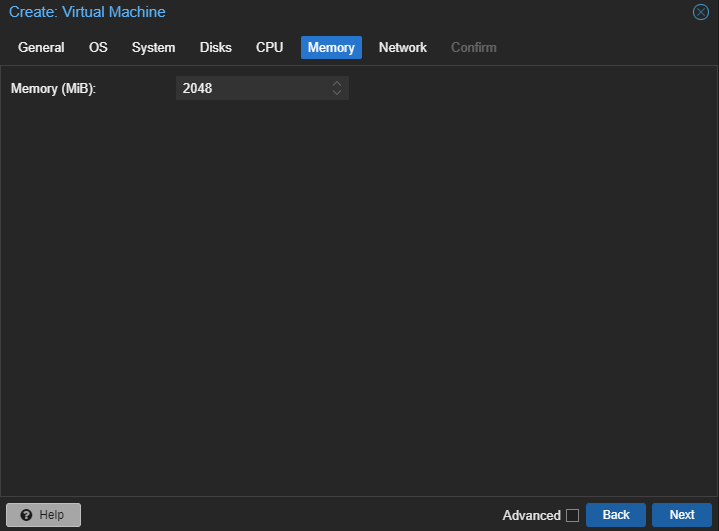

Puis à l’allocation de la mémoire.

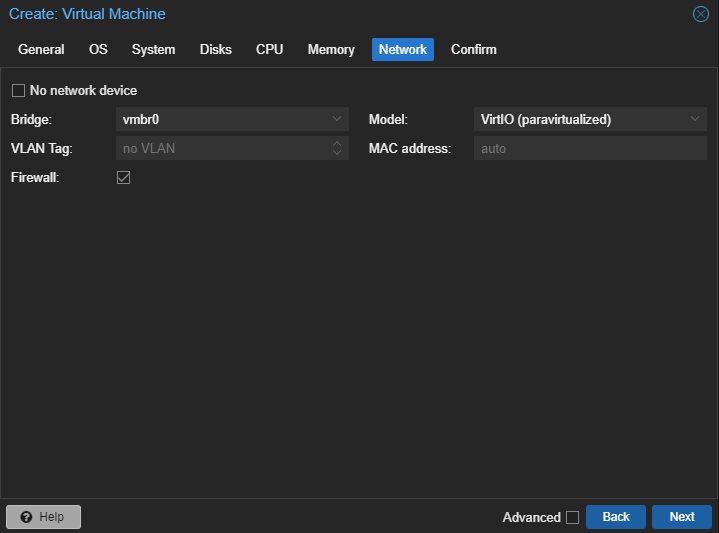

Pour sélectionner la carte réseau, choisissez le bon modèle et installez les autres cartes par la suite.

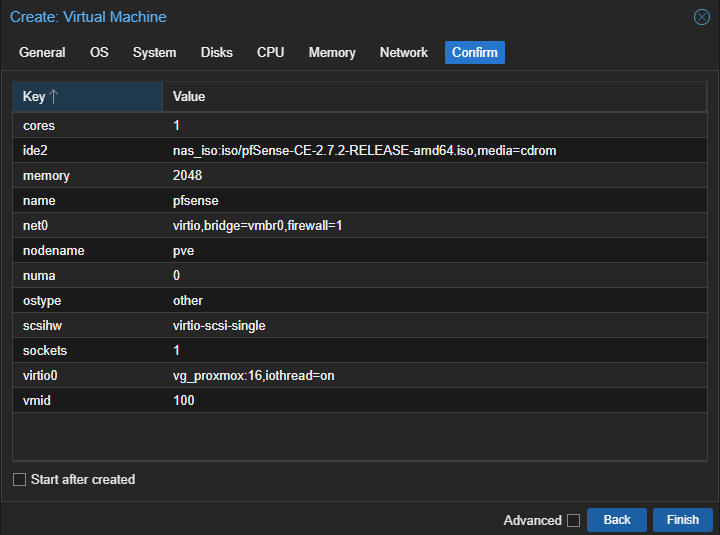

Avant de créer la machine virtuelle, voici un aperçu de la configuration.

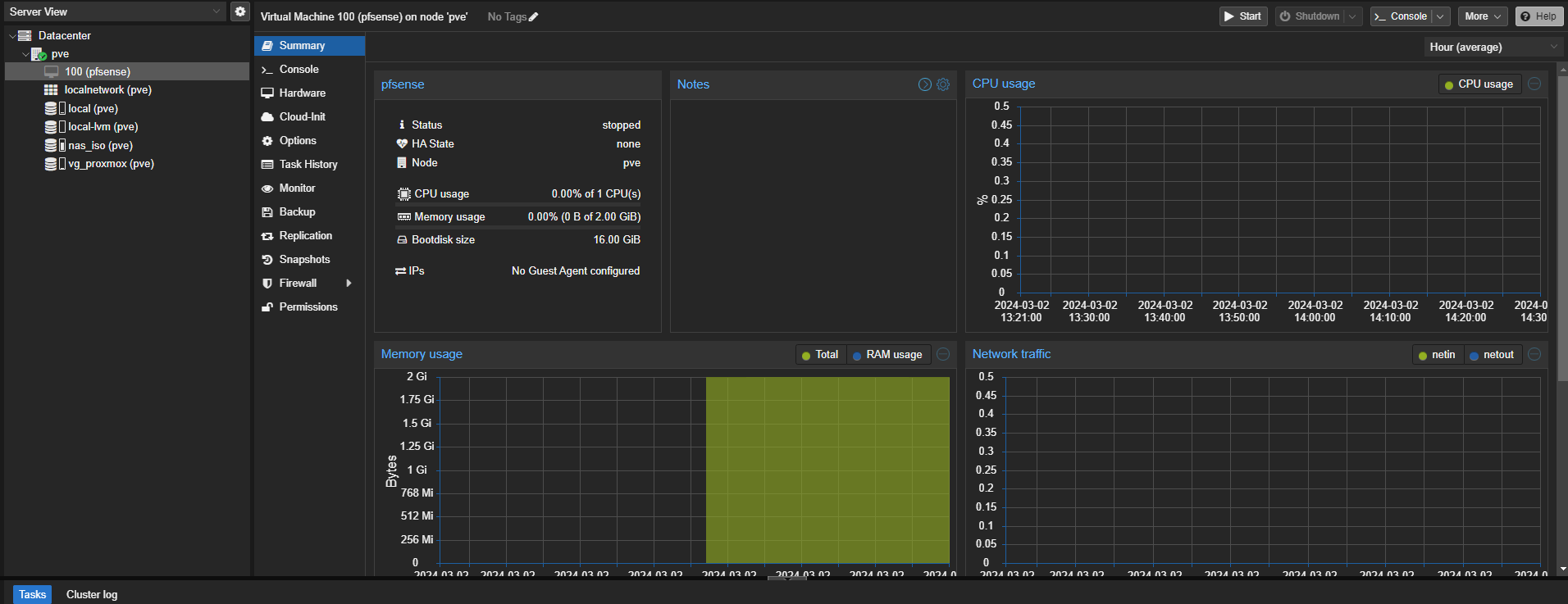

La machine virtuelle apparaît sur la partie gauche de l’interface. Vous pouvez cliquer dessus pour faire apparaître une interface de gestion.

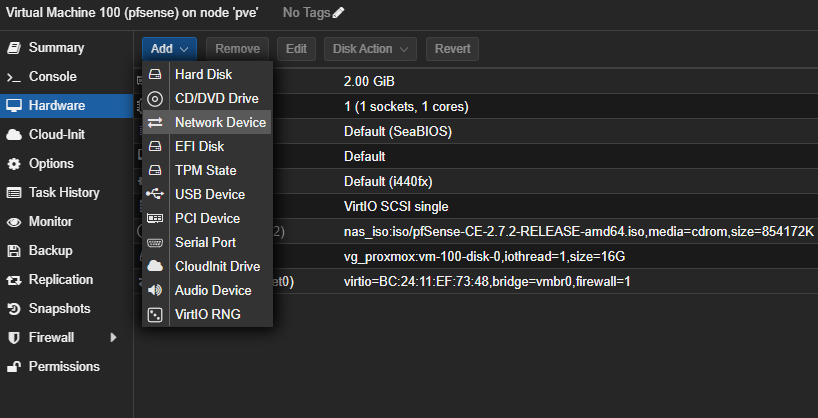

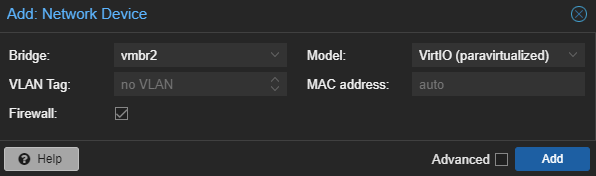

Nous allons à présent ajouter les cartes réseau. Pour ce faire, rendez-vous dans l’onglet « Hardware », puis cliquez sur « Add » et sélectionnez Network « Devices ».

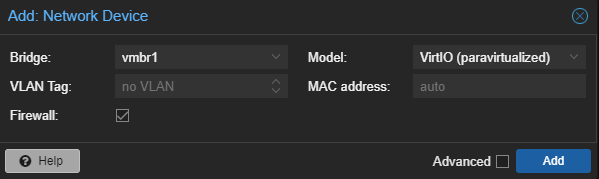

Nous sélectionnons notre carte réseau virtuelle (VM Network) puis l’ajoutons.

On répète l’opération pour la carte DMZ

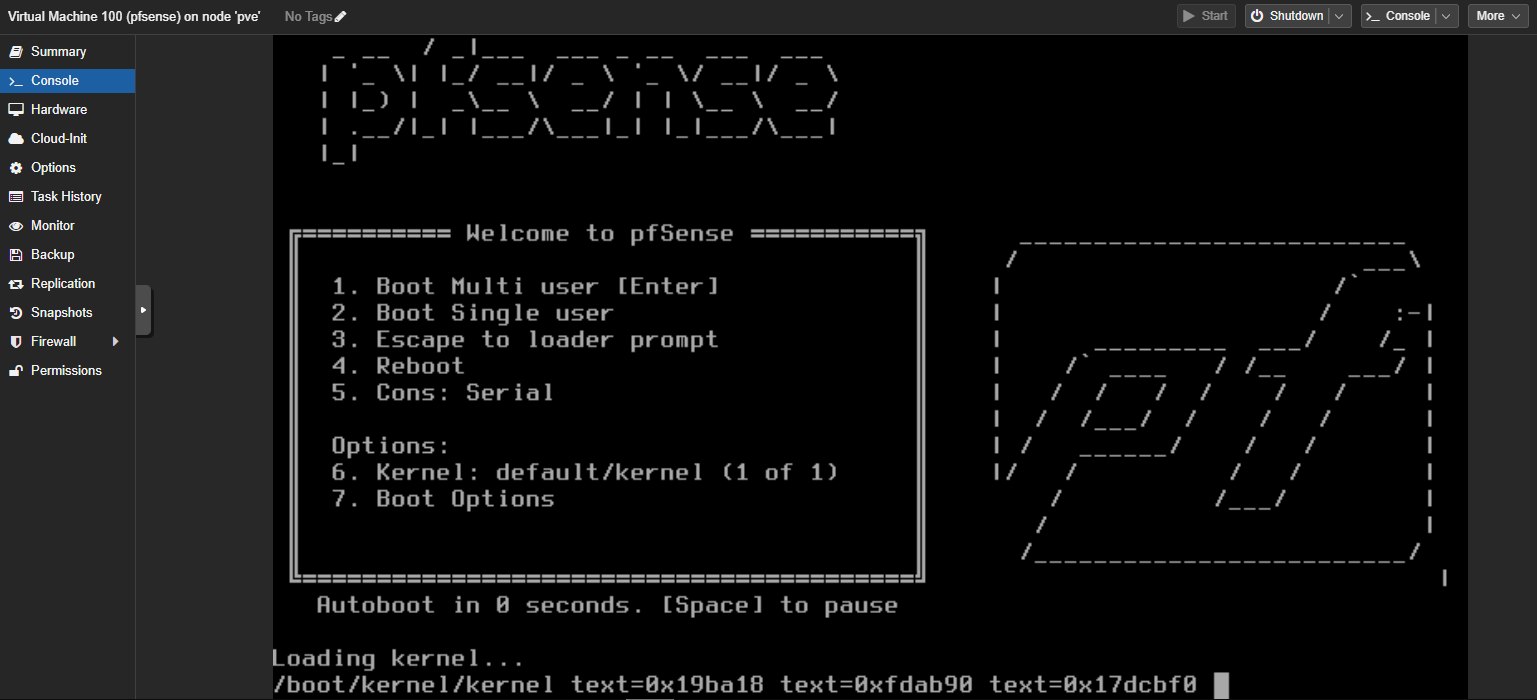

Nous lançons la machine virtuelle en utilisant le bouton de démarrage en haut à droite, puis nous nous rendons à l’onglet console. La machine démarre alors.

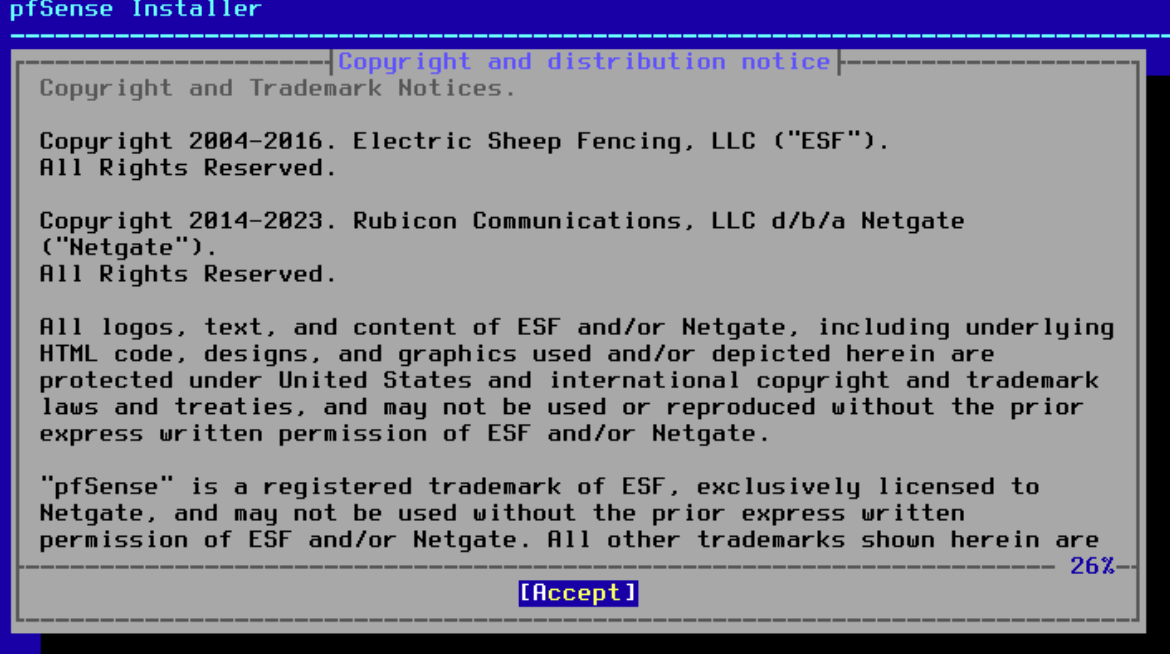

Nous entamons maintenant la configuration de la machine virtuelle. La première étape consiste à accepter les conditions générales d’utilisation (CGU).

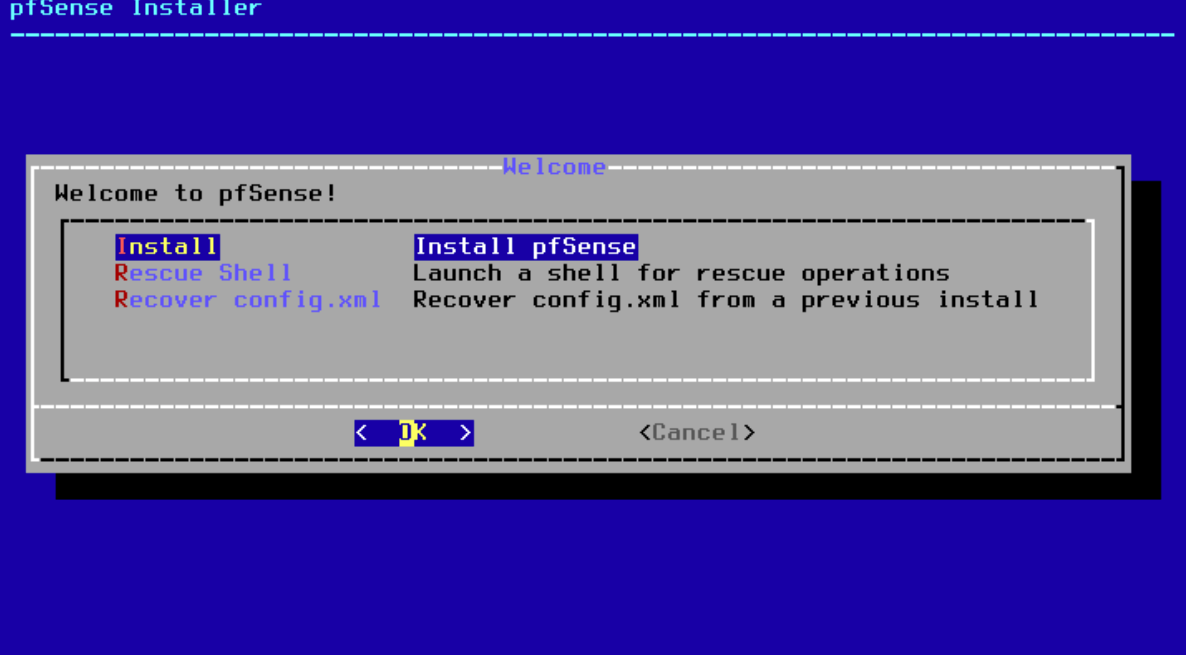

On sélectionne « Install ».

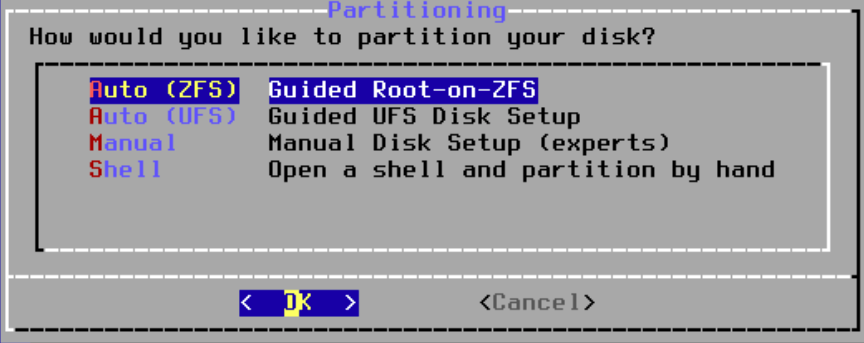

Ici je vous recomande de sélectionne « Auto (ZFS) ».

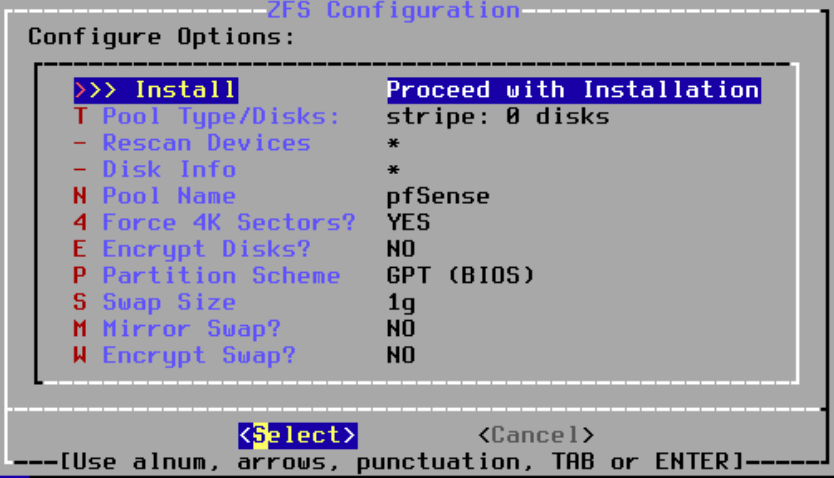

Et on procède à l’installation avec « Install ».

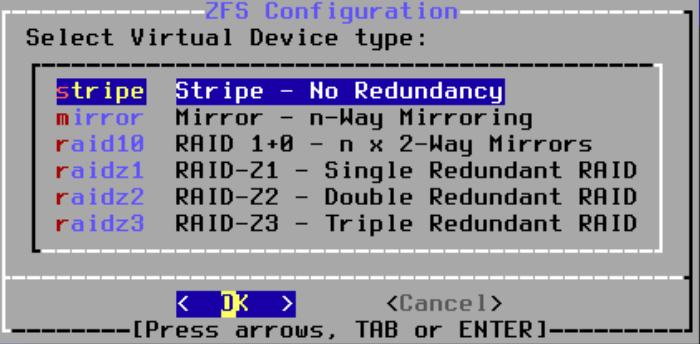

Nous choisissons si nous voulons de la redondance sur le disque d’installation. Dans mon cas, je n’ai qu’un unique disque alors je sélectionne l’option « stripe ».

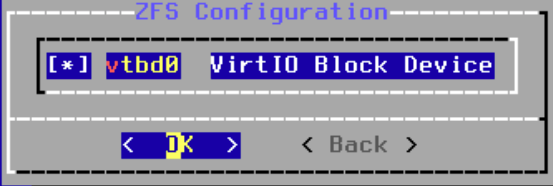

Enfin, nous choisissons le média d’installation.

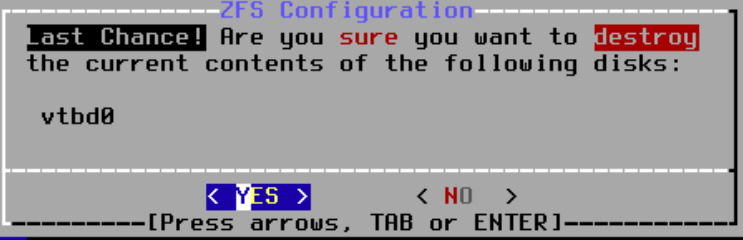

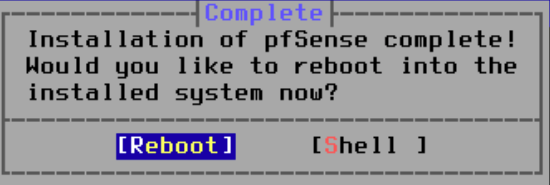

Et une ultime confirmation avant de redémarrer le pare-feu.

Configuration des adresses IP

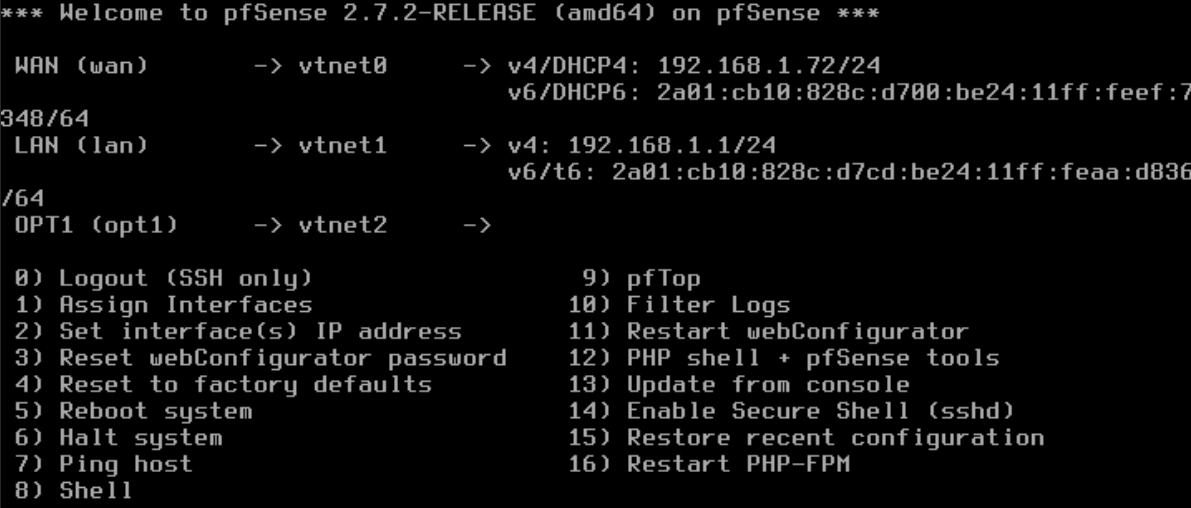

Au démarrage, les interfaces ont récupéré des adresses IP par défaut.

Nous allons les configurer manuellement.

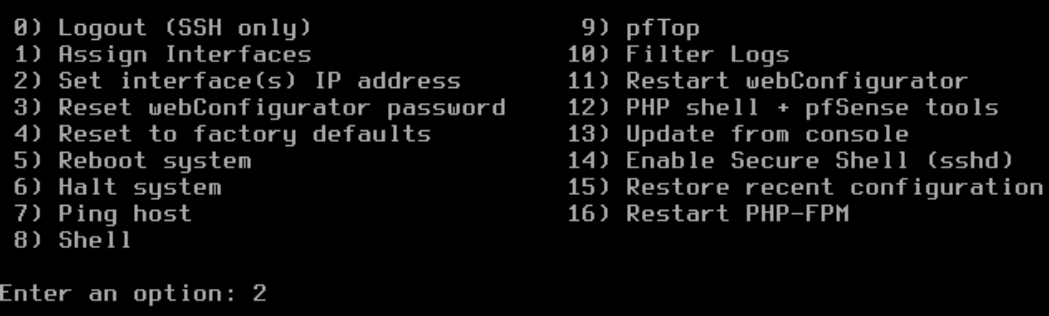

Pour configurer les adresses IP du pfSense, sélectionnez l’option 2 :

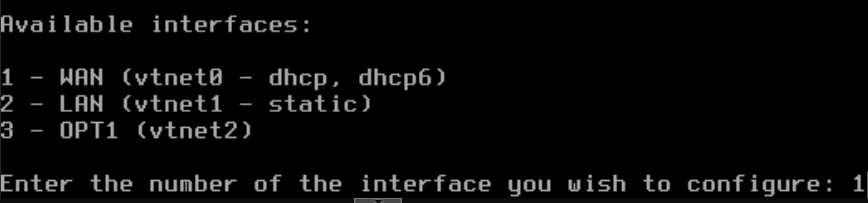

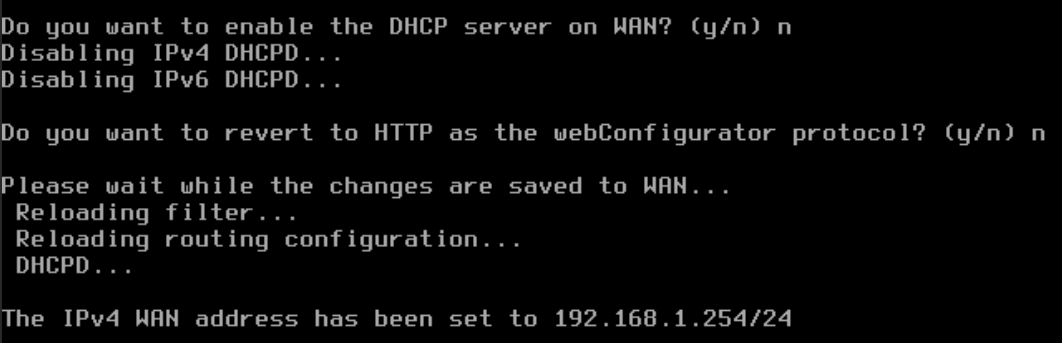

Le pare-feu demande un numéro d’interface à paramétrer, je sélectionne l’interface WAN (1) car c’est celle que je veux configurer en premier.

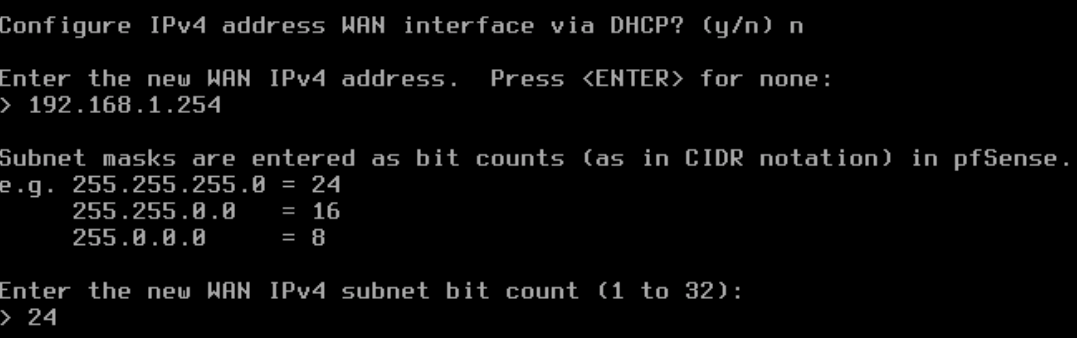

Ici, je choisis de désactiver le DHCP. Ensuite, je remplis l’adresse statique et définis le masque lorsqu’il me le demande.

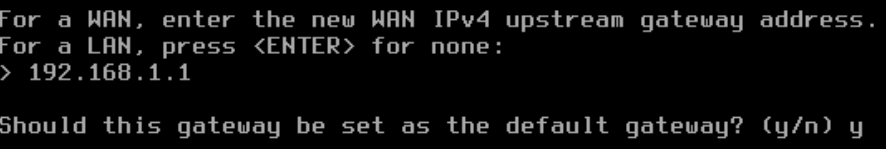

Je renseigne ensuite la passerelle par défaut.

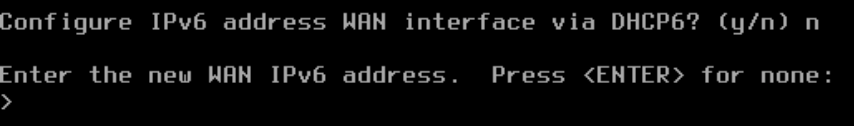

Et je choisi de ne pas configurer l’IPV6.

J’opte pour la désactivation du service DHCP server tout en maintenant le protocole HTTPS pour accéder à l’interface.

L’interface WAN est configurée, il faut repérer l’opération pour les interfaces LAN et DMZ.

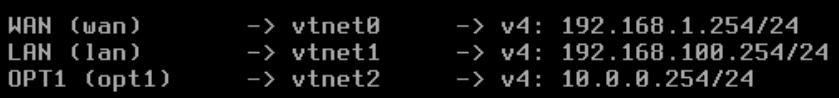

Voici un résumé de la configuration finale :

Configuration des interfaces

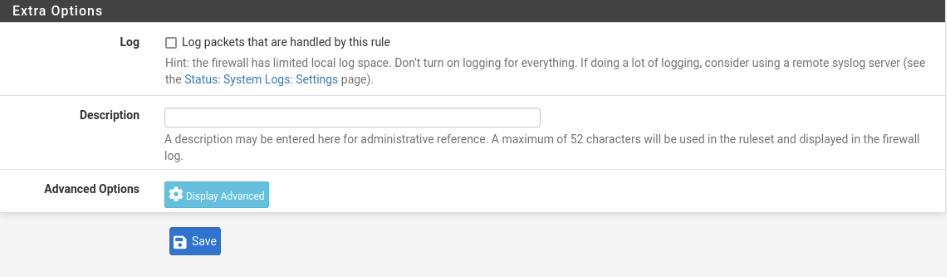

L’interface web n’est, par défaut, pas disponible depuis la carte WAN pour des raisons de sécurité. Il faut donc se connecter depuis un client dans l’une des 2 autres cartes (LAN ou DMZ).

Je possède une VM Debian dans le réseau VM Network et je vais me connecter depuis le navigateur de cette dernière.

Les identifiants par défaut sont : admin / pfsense

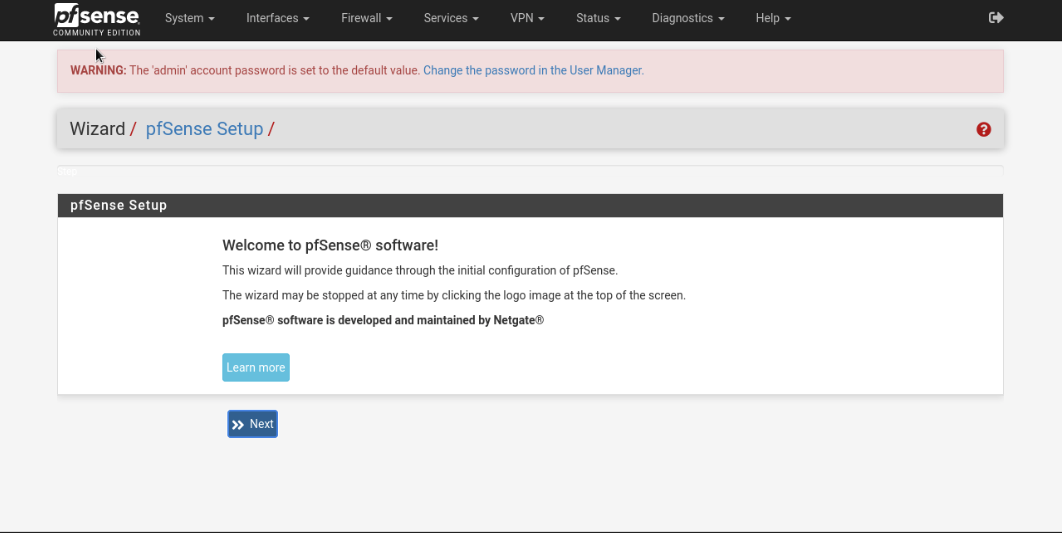

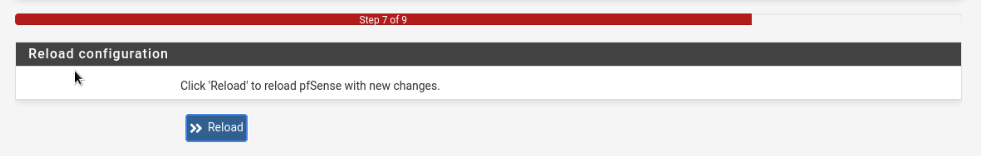

Après la connexion, nous sommes dirigés vers une page d’accueil où nous pouvons configurer les éléments principaux.

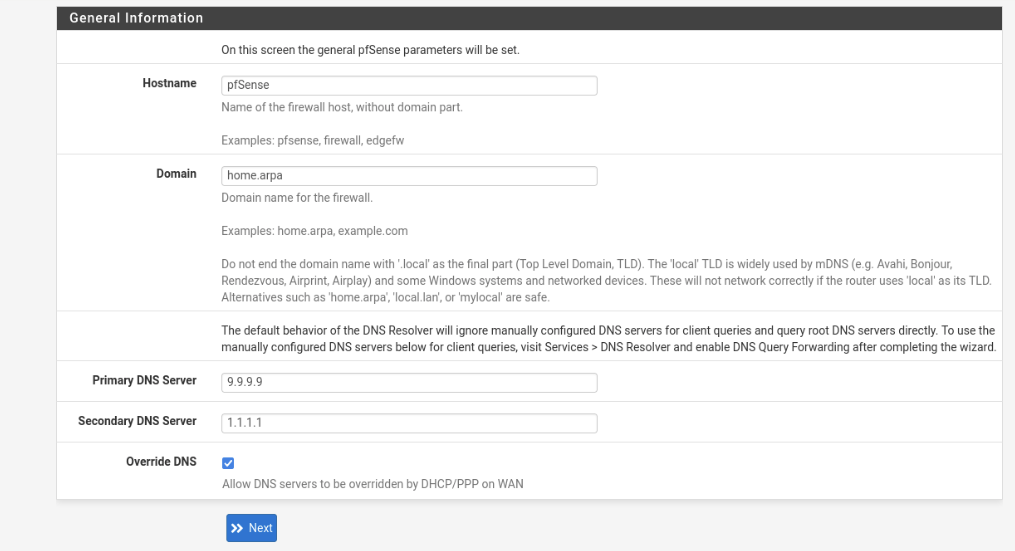

Nous allons pouvoir définir le nom du pare-feu, le domaine si vous en avez un, le serveur DNS primaire et secondaire.

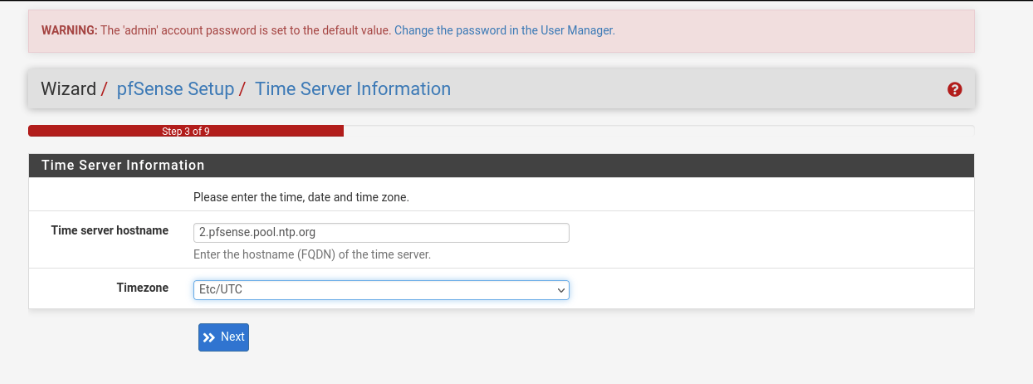

Ici, configuration de la timezone et du serveur de synchronisation.

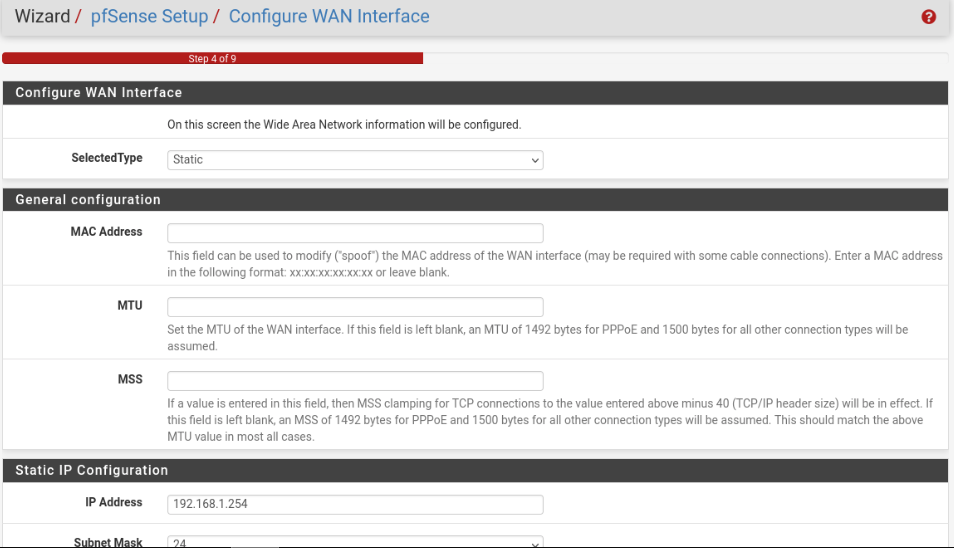

Nous avons la possibilité de réajuster les paramètres de l’interface WAN si nécessaire, bien que nous les ayons déjà configurés en ligne de commande.

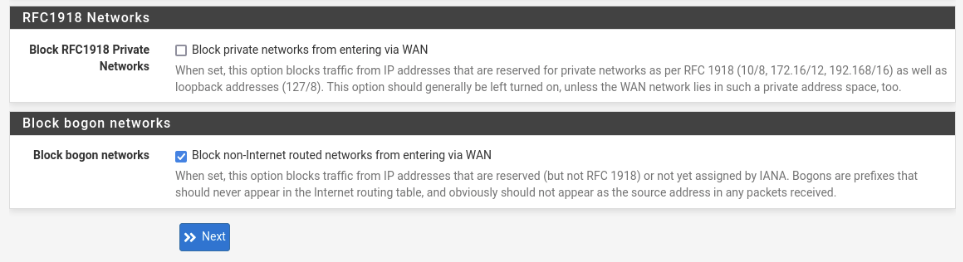

Si vous êtes dans la même situation que moi, où votre interface WAN est dans votre réseau local domestique et que vous voulez accéder à l’interface d’administrationsur votre interface WAN, vous devrez désactiver la règle qui bloque les adresses IP privées (Block RFC1918 Private Networks).

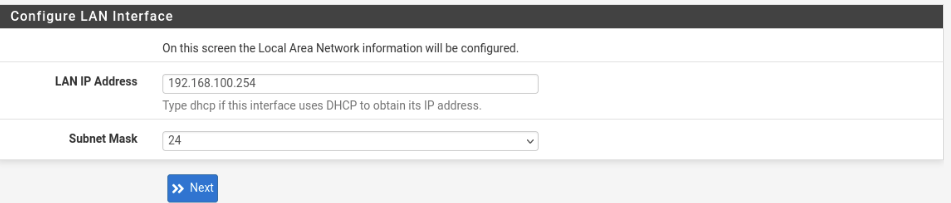

Ensuite, nous procédons à la configuration de l’interface LAN.

On a l’occasion de définir un nouveau mot de passe pour l’utilisateur admin.

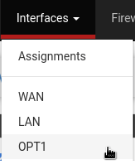

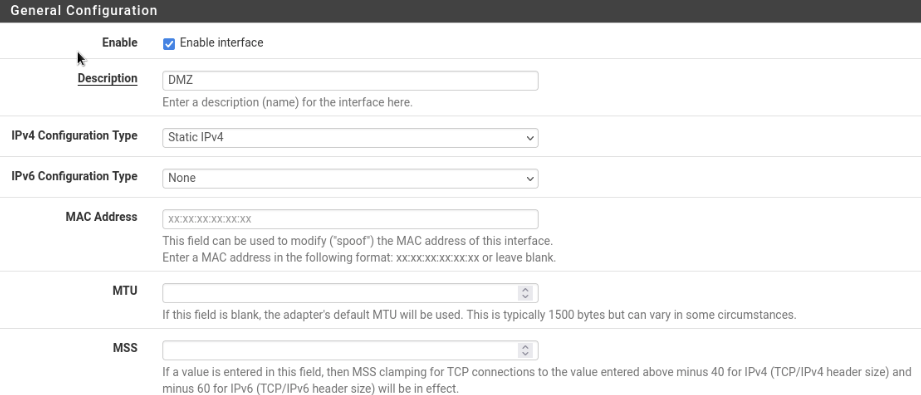

Je vais maintenant reconfigurer l’interface DMZ, qui reste nommée par défaut OPT1. Nous avons la possibilité de la modifier dans la section Interfaces.

Dans description, nous pouvons choisir le nom qui sera affiché.

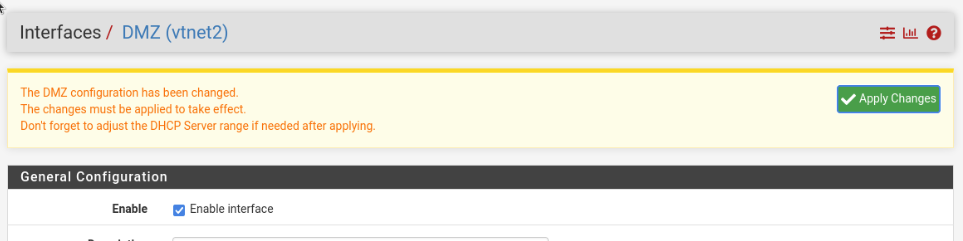

Lorsque vous sélectionnez « Save » en bas de la page, pfSense demande une confirmation pour appliquer les changements. Vous devez les appliquer pour les valider.

Création des règles de filtrage

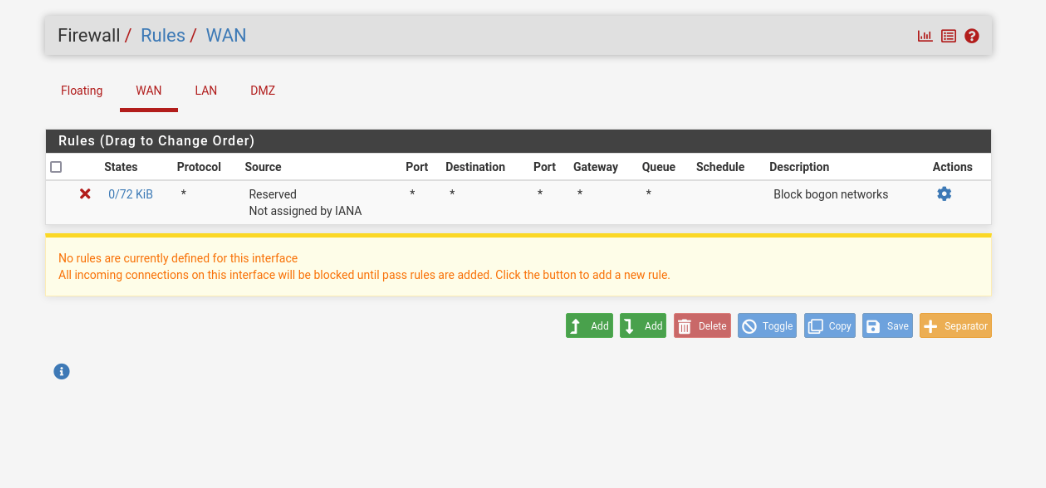

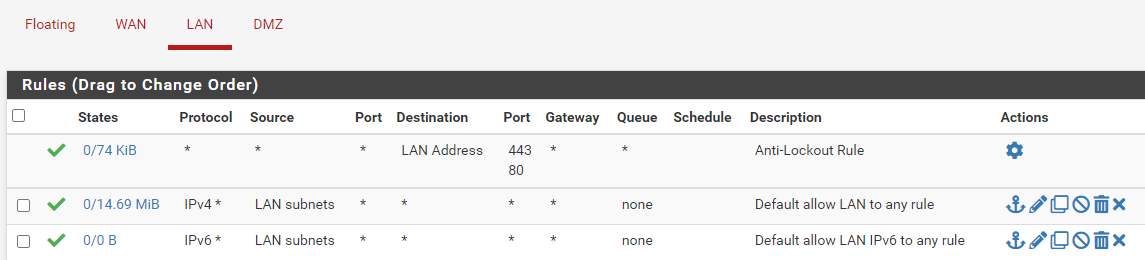

Par défaut, l’interface WAN bloque tous les flux, tandis que l’interface LAN accepte tous les flux.

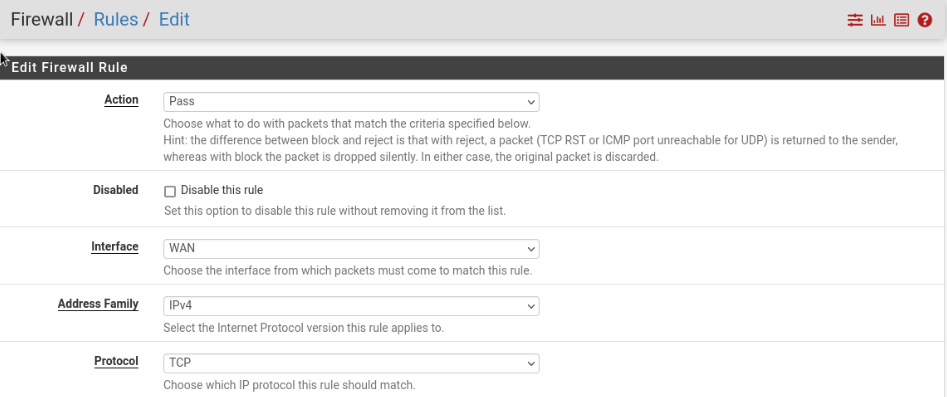

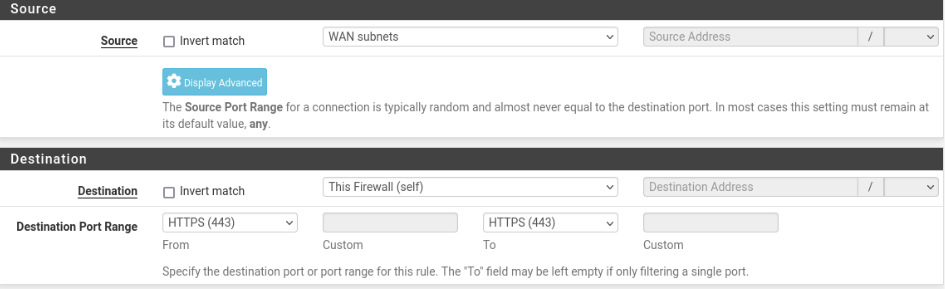

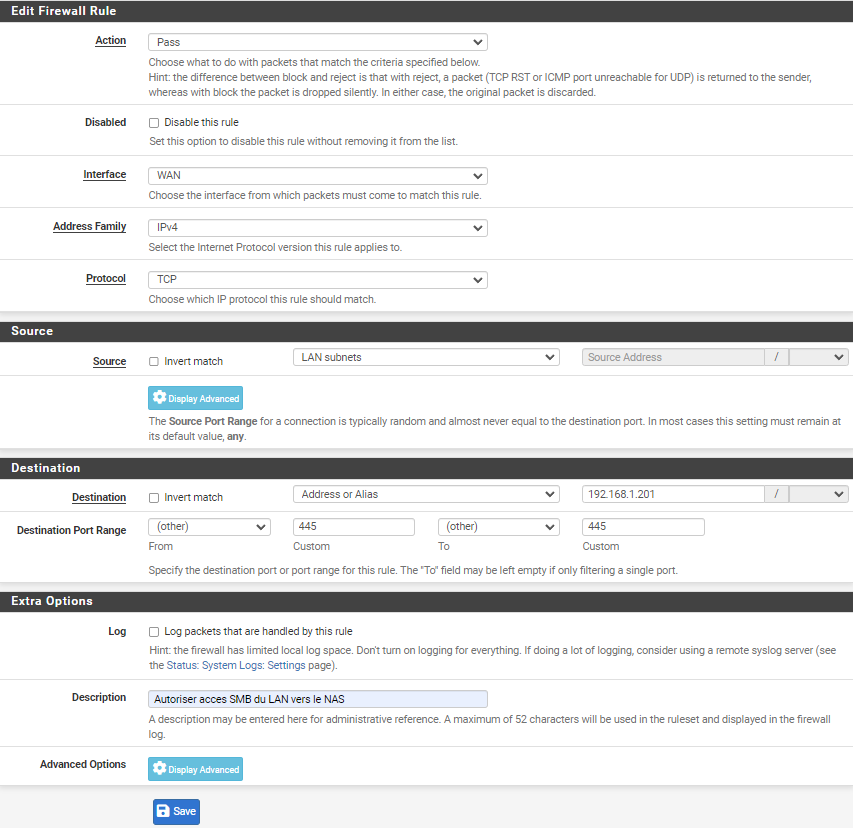

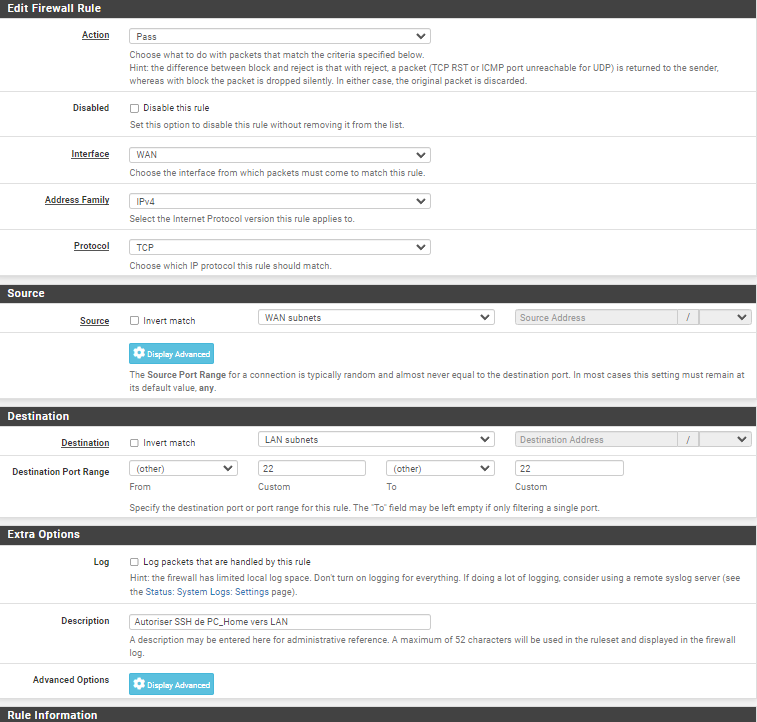

Cette fois-ci, je me rends dans la section « Firewall » puis « Rules » pour créer une règle sur l’interface WAN autorisant la connexion depuis mon ordinateur personnel situé dans mon réseau domestique.

Je vais me positionner sur l’interface WAN et sélectionner « Add ».

La seconde règle autorisera les requêtes HTTPS (port 443) en provenance du WAN et en direction du pare-feu pfsense.

Après avoir sauvegardé et appliqué les changements, je teste depuis mon ordinateur, et j’ai correctement accès à l’interface d’administration sur l’interface WAN.

Pour pouvoir administrer mon homelab, j’ai besoin de créer quelques règles :

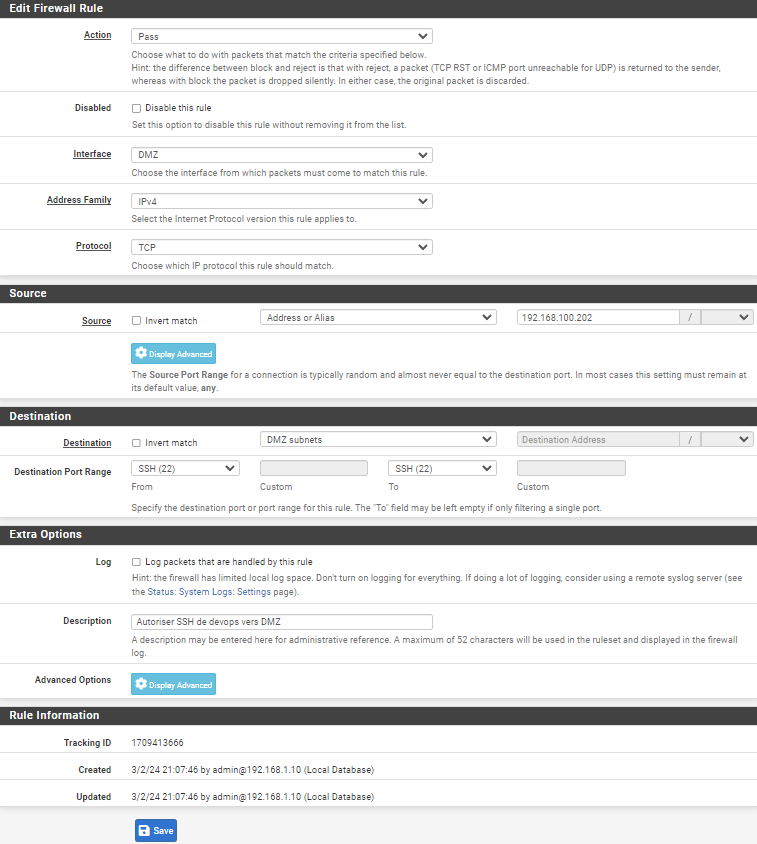

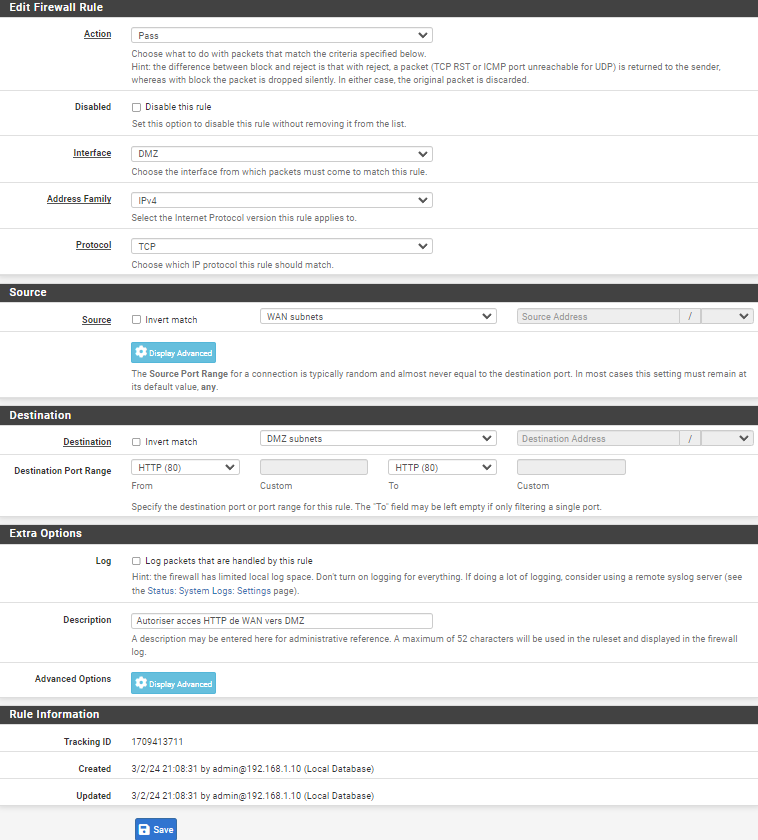

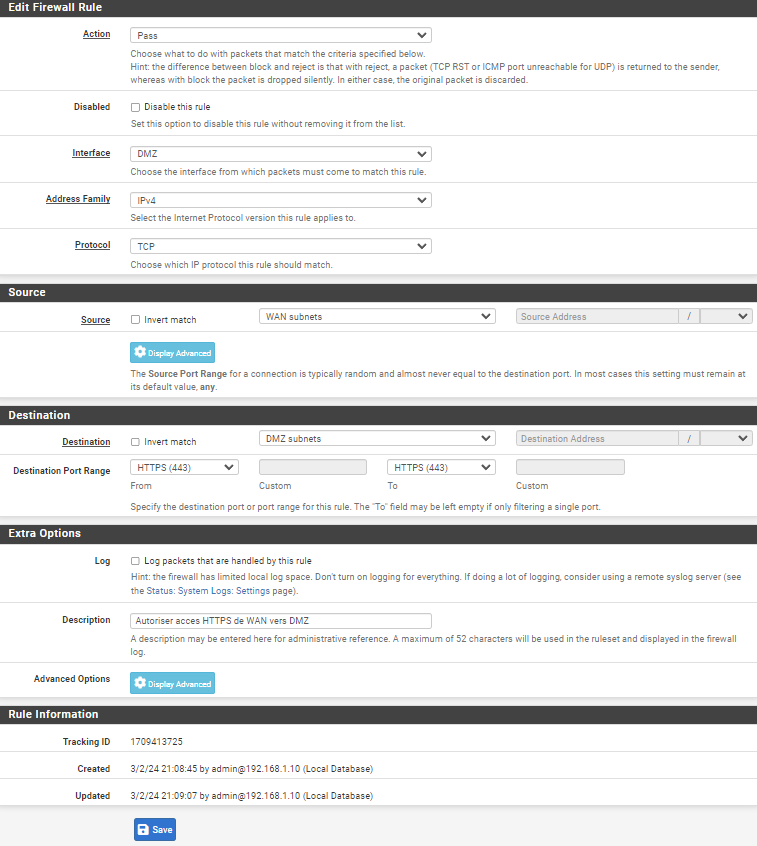

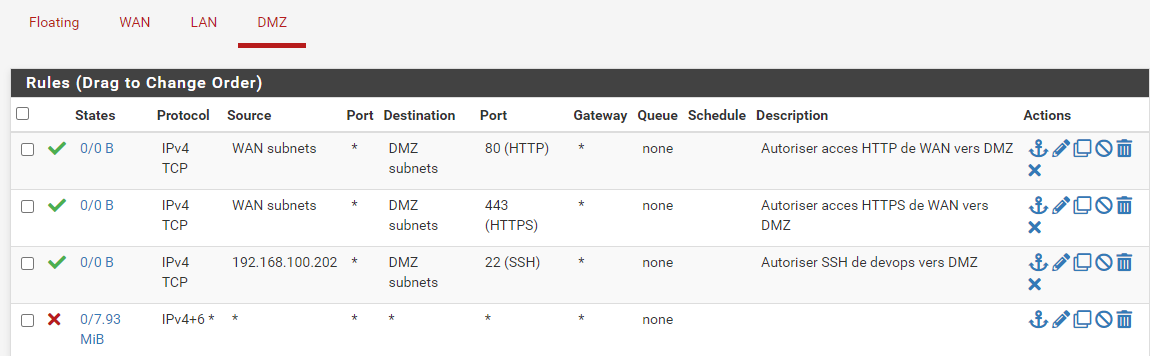

Pour la DMZ

Autoriser la connexion SSH de la machine devops 192.168.1.202 dans le LAN vers la DMZ pour la configuration ansible

Autoriser la connexion HTTP en provenance du WAN

Autoriser la connexion HTTPS en provenance du WAN

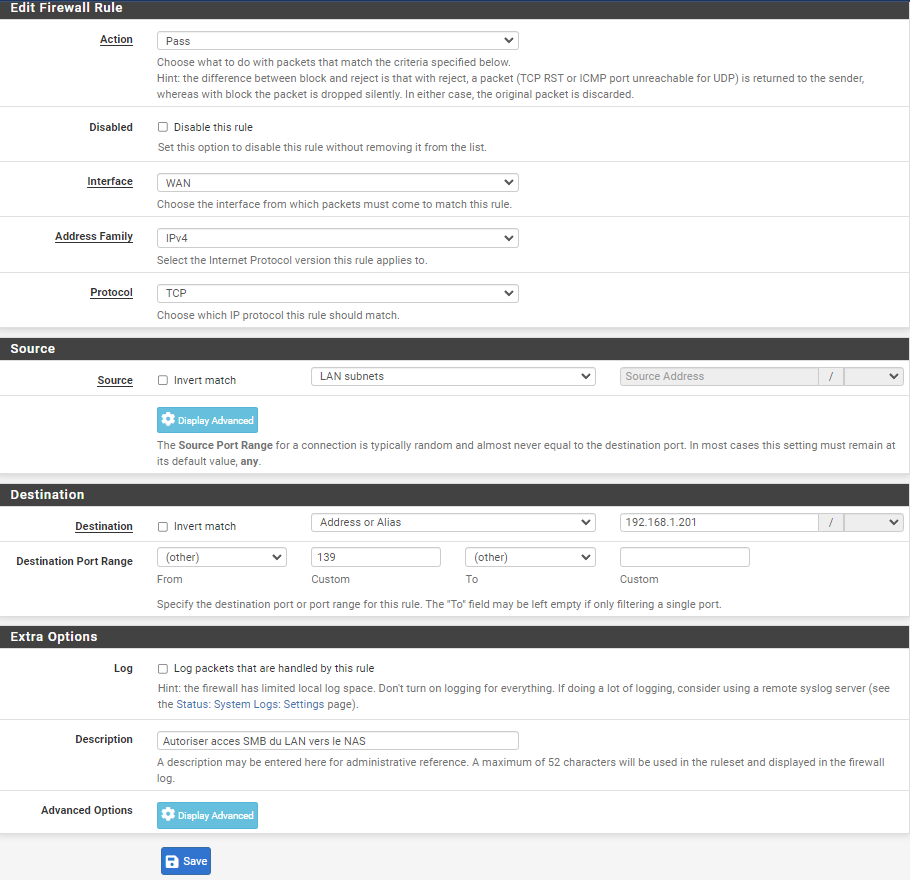

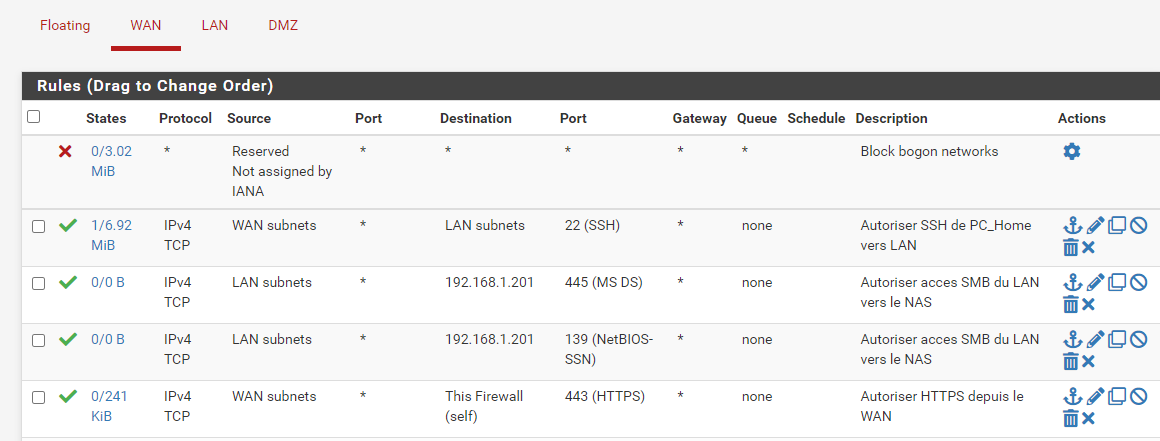

Pour l’interface WAN

Autoriser protocole SMB (port 139 et 445) du LAN vers le WAN. Dans le but d’autoriser les ordinateurs du LAN à avoir accès aux partages de mon NAS

Autoriser SSH de PC perso vers LAN

Pour résumé :

- Interface WAN :

- Interface LAN :

- Interface DMZ

Conclusion

La création et la configuration d’un pfSense sur Proxmox offrent un contrôle puissant sur les flux de données dans un homelab. Nous avons vu l’installation pas à pas, depuis la récupération de l’ISO jusqu’à la configuration des interfaces et des règles de filtrage. Dans le but de mettre en ligne certains services de notre homelab, cette solution nous offrent l’avantage de limiter les connexions entre les différents réseaux.