Sommaire

Introduction

Par défaut, le module permettant de scanner les vulnérabilités est désactivé sur Wazuh.

C’est un module très intéressant qui permet d’identifier les vulnérabilités des appareils surveillés pour détecter les composants et applications vulnérables du système d’exploitation. En combinaison avec le module SCA, il est très puissant pour améliorer la protection de vos points de terminaison.

Configuration

Sur le client

Pour activer le scan de vulnérabilité, il est nécessaire d’ajouter ces lignes sur le fichier de configuration de chaque agent :

<wodle name="syscollector">

<disabled>no</disabled>

<interval>1h</interval>

<os>yes</os>

<packages>yes</packages>

<hotfixes>yes</hotfixes>

</wodle>Un redémarrage de l’agent est nécessaire

systemctl restart wazuh-agent Sur le serveur

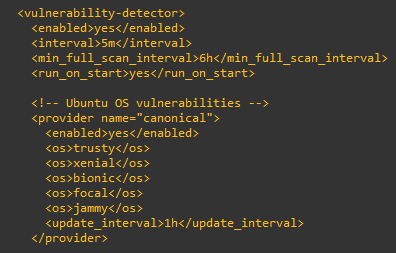

Côté serveur il nécessaire de modifier une valeur :

nano /var/ossec/etc/ossec.conf

Passer la valeur de no à yes pour le bloc vulnerability-detector et les OS que vous souhaitez également surveiller (debian, windows, etc).

Ensuite, il est nécessaire de redémarrer le service wazuh-manager

systemctl restart wazuh-manager

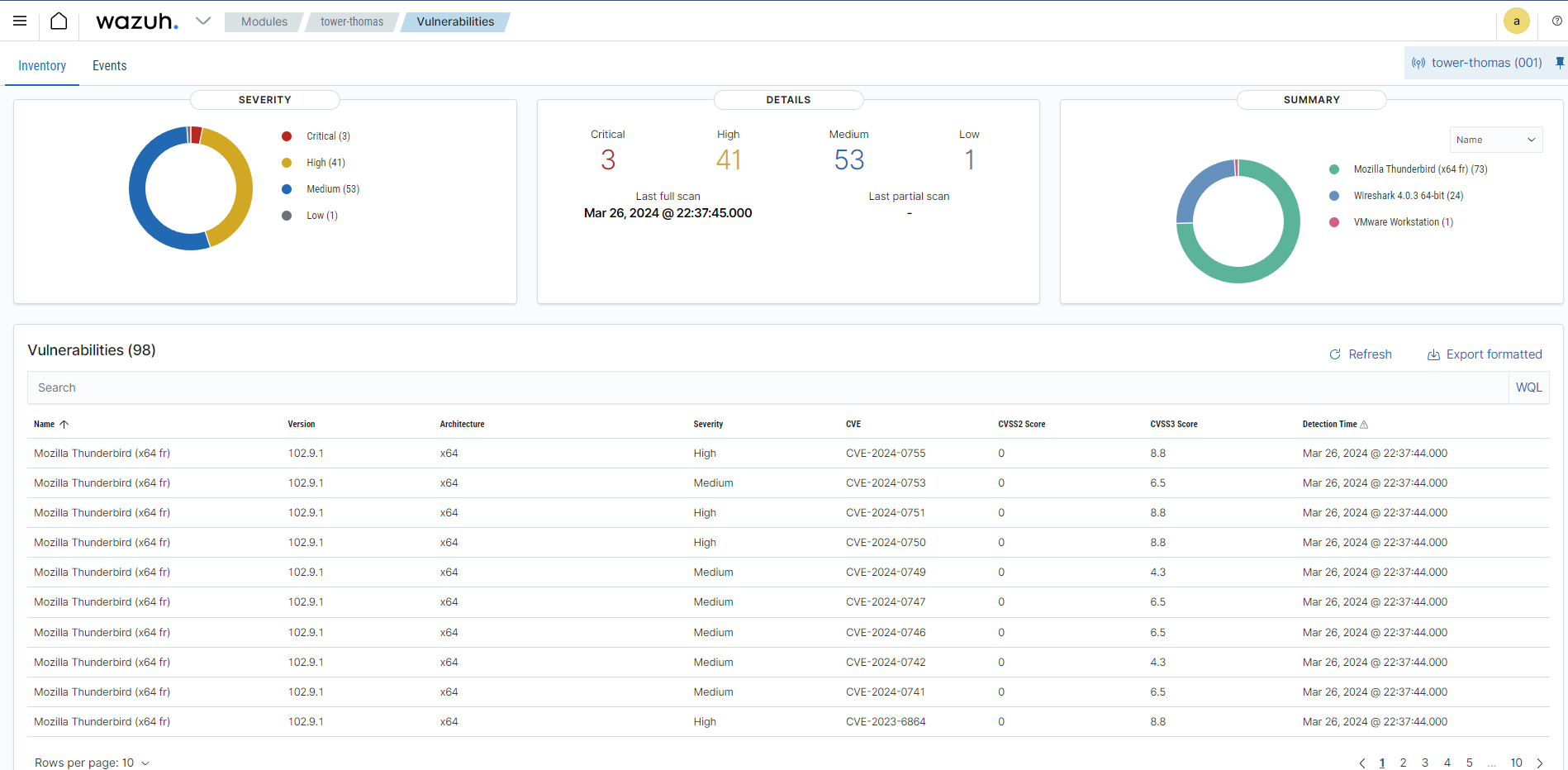

Visualisation sur le tableau de bord

Sur notre tableau de bord, nous avons un résumé des vulnérabilités qui apparait.

Ici, avec un poste Windows, l’agent me remonte que j’ai une faille de sécurité sur trois applicatifs de mon poste Windows :

- Mozilla Thunderbird

- Wireshark 4.0.3

- VMWare Workstation

Conclusion

Nous avons vu comment activer le module Vulnerability Detector sur le serveur et sur nos hôtes et également analyser les types d’informations qui apparaissent sur le tableau de bord.