Sommaire

Introduction

Wazuh est une plateforme open source de gestion de la sécurité (SIEM) et de détection des menaces conçue pour aider les entreprises à surveiller, détecter, analyser et répondre aux menaces de sécurité informatique.

Elle offre des fonctionnalités telles que la surveillance des journaux, la détection des intrusions, la gestion des vulnérabilités, la conformité réglementaire et la réponse aux incidents.

Wazuh fonctionne avec des agents pour collecter les données de sécurité des systèmes. Ces données sont ensuite analysées par Wazuh qui utilise des règles de détection pour identifier les comportements suspects. En cas de détection d’une activité malveillante, des alertes sont générées pour permettre une réponse immédiate.

Les administrateurs utilisent l’interface utilisateur de Wazuh pour examiner les alertes, analyser les données et prendre des mesures correctives. Cette approche permet une surveillance continue, une détection proactive des menaces et une réponse rapide aux incidents de sécurité.

Installation

Pour déployer Wazuh, trois composants doivent être installés : l’indexeur pour collecter les données de sécurité, le serveur pour analyser et détecter les menaces, ainsi que le tableau de bord pour visualiser et gérer les alertes générées.

Un lien direct vers la documentation officiel de wazuh pour l’installation :

https://documentation.wazuh.com/current/installation-guide

Installation de l’indexeur

Wazuh propose un assistant d’installation qui simplifie le processus. Nous allons télécharger un script permettant de générer les certificats ainsi que le fichier de configuration nécessaire.

Il est important de noter que votre serveur doit disposer d’au moins 4 Go de RAM et d’un processeur à 2 cœurs. Toutefois, Wazuh recommande une configuration avec 16 Go de RAM et 8 cœurs pour de meilleures performances.

Récupération des scripts :

curl -sO https://packages.wazuh.com/4.11/wazuh-certs-tool.sh

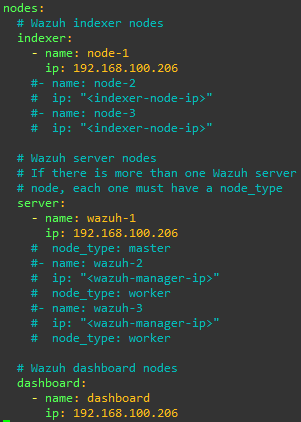

curl -sO https://packages.wazuh.com/4.11/config.ymlNous allons maintenant éditer le fichier de configuration que nous venons de récupérer, config.yml, pour y ajouter l’adresse IP de notre serveur Wazuh.

Ensuite, nous exécutons le script bash suivant pour générer la clé, les certificats et les mots de passe nécessaires à l’installation :

bash wazuh-install.sh --generate-config-files Pour l’installation de l’indexeur, si vous disposez de plusieurs nœuds dans votre infrastructure, il sera nécessaire de répéter cette étape pour chaque nœud.

bash wazuh-install.sh --wazuh-indexer node-1 Après quelques minutes d’attente, l’indexeur est désormais installé !

Nous procédons maintenant à l’initialisation du cluster pour charger les informations de sécurité, y compris les certificats et autres configurations nécessaires.

bash wazuh-install.sh --start-cluster Obtenez le mot de passe administrateur avec cette commande :

tar -axf wazuh-install-files.tar wazuh-install-files/wazuh-passwords.txt -O | grep -P "\'admin\'" -A 1 Exécutez la commande suivante pour confirmer que l’installation a réussi en veillant à remplacez- <ADMIN_PASSWORD> par le mot de passe obtenu à partir de la sortie de la commande précédent et <WAZUH_INDEXER_IP> par l’adresse IP de l’indexeur Wazuh configuré :

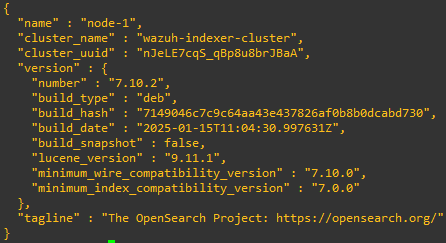

curl -k -u admin:<ADMIN_PASSWORD> https://<WAZUH_INDEXER_IP>:9200Si tout se passe bien, la sortie devrait ressembler à ceci :

Nous allons répéter la même opération afin de nous assurer que le cluster (de 1 nœud) fonctionne correctement.

curl -k -u admin:<ADMIN_PASSWORD> https://<WAZUH_INDEXER_IP>:9200/_cat/nodes?v

Nous désactivons les mises à jour automatiques de Wazuh afin d’éviter tout risque d’incident.

sed -i "s/^deb /#deb /" /etc/apt/sources.list.d/wazuh.list

apt updateInstallation du serveur wazuh

Nous allons utiliser à nouveau le script fourni par Wazuh, cette fois pour installer le serveur Wazuh. Le nom wazuh-1 correspond à celui spécifié dans le fichier config.yml. Si vous l’avez modifié, n’oubliez pas de le mettre à jour également dans la ligne d’exécution du script :

bash wazuh-install.sh –wazuh-server wazuh-1

Installation du dashboard wazuh

Cette fois-ci, ce sera le tableau de bord qui sera installé, une étape différente de l’installation précédente.

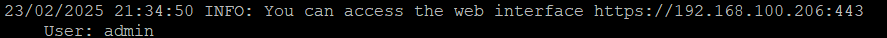

bash wazuh-install.sh --wazuh-dashboard dashboard Une fois l’installation terminée, le terminal affichera l’URL d’accès au tableau de bord ainsi que le mot de passe de connexion.

Conclusion

Nous avons vu le processus d’installation étape par étape de tous les composants de Wazuh ainsi que la sécurisation de l’accès en modifiant les mots de passe par défaut avec une présentation du tableau de bords. Nous allons voir prochainement comment installer des agents sur les hôtes et comment exploiter les données remontées par Wazuh.